Our 3 Key Take-away's

44er-Feststellungen entstehen vor allem durch strukturelle Lücken zwischen Regelwerk und gelebter Praxis. Besonders betroffen sind Informationsrisiko, Informationssicherheit, Auslagerungen und IDV

Ein klarer Reifegradansatz wie der DORA Compliance Scan macht Schwachstellen früh sichtbar und schafft planbare Auditfähigkeit. So werden Prüfungsrisiken deutlich reduziert

Ein ISMS nach BSI-Grundschutz schließt die typischen Mängel systematisch und schafft einen belastbaren Ordnungsrahmen. Tools wie AutoCompliance sichern Aktualität, Konsistenz und Prüfungsfestigkeit der sfO

1 Einleitung

Sonderprüfungen nach § 44 KWG sind heute fester Bestandteil der Bankenaufsicht – und für Institute gleichermaßen Risiko wie Chance. Das Whitepaper „44er Feststellungen im Visier“ analysiert die häufigsten Schwachstellen, zeigt deren strukturelle Ursachen auf und präsentiert praxisorientierte Wege, wie Banken regulatorische Anforderungen nicht nur erfüllen, sondern als Treiber für organisatorische Resilienz und Effizienz nutzen können.

1.1 Zentrale Aussagen

Regulatorische Sonderprüfungen bergen erhebliche Konsequenzen – von Bußgeldern über Reputationsschäden bis zu Managementeingriffen. Gleichzeitig eröffnen sie Instituten, die sich frühzeitig und systematisch vorbereiten, die Möglichkeit, Compliance als strategischen Vorteil zu nutzen. Die Analyse zeigt: Die meisten Feststellungen entstehen nicht aus Unkenntnis, sondern aus Diskrepanzen zwischen formaler Regelung und gelebter Praxis.

Wiederkehrende Mängel betreffen vor allem vier Kernbereiche:

Informationsrisikomanagement: Fehlende Governance und unvollständige CMDBs verhindern valide Risikobewertungen

Informationssicherheitsmanagement: Veraltete Richtlinien, mangelnde Wirksamkeitskontrollen und unzureichende Schulungen offenbaren strukturelle Defizite

Auslagerungsmanagement: Unvollständige Risikoanalysen, unklare Steuerung von Subdienstleistern und fehlende Exit-Strategien gefährden die operationelle Resilienz

Individuelle Datenverarbeitung (IDV): Schattenstrukturen ohne Kontrolle führen zu erheblichen operationellen und regulatorischen Risiken

Diese Muster verdeutlichen, dass Prüfungsfeststellungen Ausdruck systemischer Schwächen in Governance, Ressourcenallokation und Verantwortlichkeitsstrukturen sind – nicht isolierte Einzelfehler.

1.2 Struktur und Aufbau des Whitepapers

Das Whitepaper gliedert sich in vier zentrale Teile:

1. Regulatorischer Rahmen und Entwicklung der 44er-Prüfung

Darstellung der historischen, rechtlichen und organisatorischen Grundlagen (§ 44 KWG, MaRisk, BAIT, DORA, SSM). Verdeutlicht werden die zunehmende Verzahnung nationaler und europäischer Aufsicht sowie der Trend zu technikgestützten Prüfverfahren.

2. Analyse typischer Feststellungen

Identifiziert häufige Schwächen im Informationsrisiko-, Informationssicherheits- und Auslagerungsmanagement sowie im Umgang mit individueller Datenverarbeitung. Die Fallbeispiele verdeutlichen praxisnah, wie organisatorische Defizite zu aufsichtsrelevanten Mängeln führen und welche strukturellen Maßnahmen erforderlich sind.

3. Präventive Handlungsansätze

Das Kapitel „Prävention statt Reaktion“ betont die Bedeutung eines proaktiven Compliance-Managements. Der vorgestellte DORA Compliance Scan liefert ein methodisches Instrument zur Standortbestimmung und Reifegradbewertung entlang regulatorischer Steuerungsfelder – Grundlage für gezielte Maßnahmenplanung und kontinuierliche Auditfähigkeit.

4. Methodischer und technologischer Lösungsrahmen

Der Aufbau eines Informationssicherheits-Managementsystems (ISMS) nach BSI IT-Grundschutz wird als tragfähiger Ordnungsrahmen empfohlen. Die detaillierte Gegenüberstellung mit ISO/IEC 27001 zeigt die Anschlussfähigkeit an Aufsichtserwartungen. Ergänzend wird mit AutoCompliance eine KI-gestützte Plattform vorgestellt, die die schriftlich fixierte Ordnung (sfO) automatisiert pflegt, regulatorische Lücken erkennt und Compliance-Wissen organisationweit verfügbar macht.

1.3 Schlussfolgerung und Handlungsimplikationen

Die Quintessenz lautet: Prüfungsfeststellungen sind Symptome struktureller Schwächen – Prävention und methodische Steuerung sind die Antwort.

Ein integriertes ISMS, eine klare Rollen- und Verantwortungsarchitektur, vollständige Registerführung (IT, Auslagerungen, IDV) und technologische Unterstützung bilden die Eckpfeiler nachhaltiger Aufsichtsfähigkeit.

Für Führungskräfte ergeben sich daraus fünf strategische Prioritäten:

Verantwortlichkeiten schärfen

Transparenz und Datenqualität sicherstellen

ISMS als Kernsystem etablieren

Technologie gezielt für Compliance-Automatisierung nutzen

Eine Kultur der Resilienz und Sicherheitsbewusstheit fördern

Das Whitepaper versteht sich als Leitfaden für Finanzinstitute, die § 44 KWG-Prüfungen nicht als Stresstest, sondern als strategischen Reifegradindikator begreifen – und aus regulatorischem Druck nachhaltige Steuerungsstärke gewinnen möchten.

2 Regulatorische Sonderprüfungen nach § 44 KWG - Ein Überblick

Wenn die Aufsicht zur Sonderprüfung ansetzt, ist die Nervosität groß. Kein Wunder: Sanktionsmaßnahmen, eine hohe Absorbierung zentraler Ressourcen für die Prüfung und Mitigation sowie potenzielle mediale Aufmerksamkeit und damit verbundene Reputationsrisiken lassen in vielen Finanzinstituten die Alarmglocken schrillen. Immer wieder machen Fälle von Prüfverfahren die Runde, in denen schwerwiegende Mängel aufgedeckt und teils erhebliche Konsequenzen für die betroffenen Institute nach sich zogen. Doch eine durch die Aufsicht angeordnete Sonderprüfung muss nicht zwangsläufig im Fiasko enden. Institute, welche sich frühzeitig richtig positionieren, können nicht nur regulatorische Fallstricke umgehen, sondern diese sogar als Opportunität zur Optimierung nutzen.

Die 44er-Prüfung, gehört zu den wichtigsten Instrumenten der deutschen Finanzaufsicht. Sie ist eine aufsichtliche Sonderprüfung, die sich auf die Einhaltung regulatorischer Vorgaben in Kredit- und Finanzinstituten konzentriert. Ihre rechtliche Grundlage findet sich im Gesetz über das Kreditwesen (KWG), das der Finanzaufsicht umfassende Eingriffsrechte zur Überprüfung der Finanzstabilität von Instituten gewährt. Die Hauptziele der Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) gemäß § 6 Abs. 2 KWG sind die Verhinderung von Missständen im Kreditwesen, die:

die Sicherheit der anvertrauten Vermögenswerte gefährden

die ordnungsgemäße Durchführung der Bankgeschäfte beeinträchtigen

erhebliche Nachteile für die Gesamtwirtschaft verursachen könnten

Ziel ist es allgemein, die Einhaltung regulatorischer Anforderungen sicherzustellen und damit die Stabilität des Finanzsystems zu gewährleisten.

Die Möglichkeit, Sonderprüfungen nach §44 KWG anzuordnen, existiert seit den 1960er Jahren, wurde aber im Laufe der Zeit mehrfach angepasst und erweitert. Insbesondere mit der Einführung der Mindestanforderungen an das Risikomanagement (MaRisk) sowie durch die Umsetzung europäischer Regulierungsvorgaben (z. B. Basel III, Single Supervisory Mechanism (SSM) durch die Europäische Zentralbank (EZB) seit 2014) haben sich die Prüfungsinhalte und -intensität weiterentwickelt.[1] Zum 17.01.2025 wurden die Vorgaben der BAIT weitestgehend durch Vorgaben des Digital Operational Resilience Act (DORA) ersetzt. Im Rahmen der Gültigkeit der MaRisk wird die BAIT aber weiterhin als Auslegungshilfe und Konkretisierung der MaRisk an die Finanzinstitute herangezogen.

Auch wenn mit der Einführung der DORA nationale Vorgaben wie die BAIT formal aufgehoben wurden, bleiben ihre Inhalte weiterhin relevant. Die MaRisk gelten unverändert und enthalten zentrale Anforderungen zur Bewertung und zum Schutz von Informationen. Daher bedeutet der Wegfall der BAIT nicht das Ende dieser Grundlagen. Solange die MaRisk in ihrer jetzigen Form bestehen, dienen die bisherigen Regelungen weiterhin als Auslegungshilfe, nun ergänzt um die neuen Vorgaben aus der DORA. Dieses Whitepaper betrachtet daher sowohl die bisherigen als auch die neuen Anforderungen.

Der SSM, auf Deutsch einheitlicher Bankenaufsichtsmechanismus, ist das europäische System zur Bankenaufsicht. Er wurde 2014 als Reaktion auf die Finanzkrise eingeführt und stellt sicher, dass Banken in der Eurozone und teilnehmenden EU-Ländern einheitlich und zentral überwacht werden.[2]

Seither ordnen die EZB und die BaFin regelmäßige Vor-Ort-Prüfungen an. Nach § 44 Absatz 1 Satz 2 KWG können Sonderprüfungen sowohl aus besonderem Grund als auch als turnusmäßige Sonderprüfung ohne besonderen Anlass von den Aufsichtsbehörden angeordnet werden. Aufsichtsbehörden setzen Sonderprüfungen üblicherweise ein, um weitere Erkenntnisse über bereits bekannte Sachverhalte zu gewinnen oder um die Einhaltung der ordnungsgemäßen Geschäftsorganisation gemäß § 25a Absatz 1 KWG sowie die regulatorische Compliance des geprüften Instituts zu bewerten.

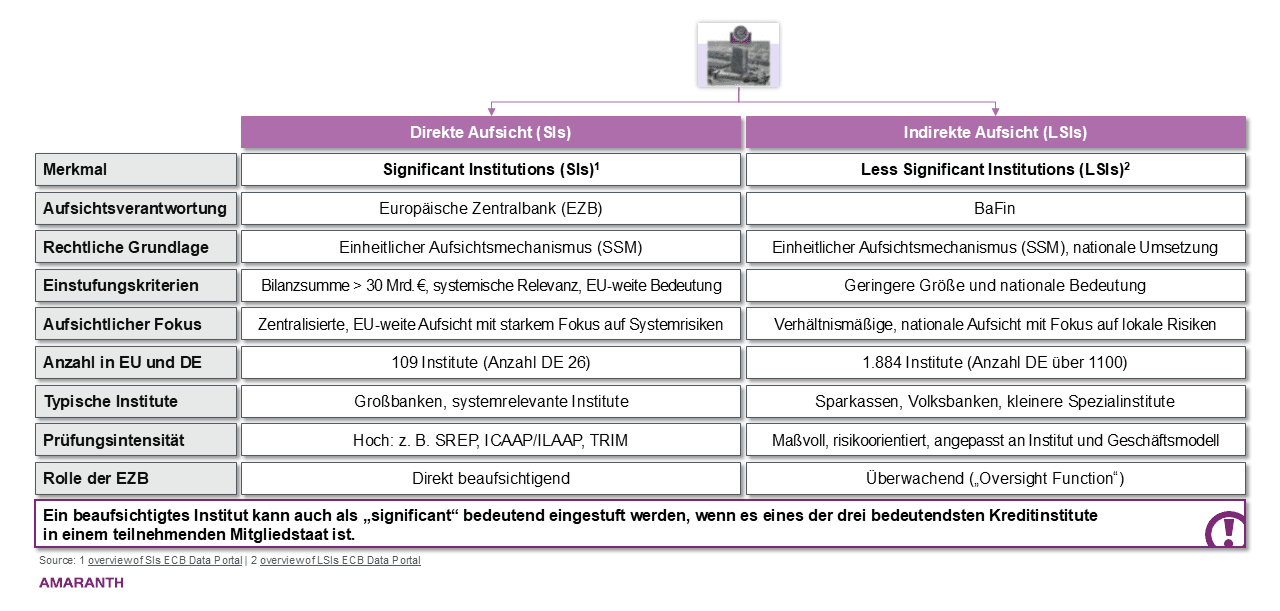

Im Rahmen des SSM wird jedes Kreditinstitut im Euroraum anhand festgelegter Kriterien entweder als bedeutend (Significant Institution, SI) oder als weniger bedeutend (Less Significant Institution, LSI) eingestuft. Die Übersicht zeigt zentrale Unterscheidungsmerkmale:

Abbildung 1: Einstufung als SI oder LSI - Aufsicht nach Bedeutung

Die Einstufung als SI oder LSI hat unmittelbare Folgen für die Art und Tiefe der aufsichtlichen Prüfungen. Die EZB beaufsichtigt bedeutende Institute direkt und verfolgt dabei einen risikobasierten Ansatz, der sich auf systemrelevante Banken mit hoher Vernetzung und großem Marktgewicht konzentriert. Dagegen liegt die Aufsicht über LSIs in Deutschland bei der BaFin und der Bundesbank, die sich vor allem auf kleinere, lokal relevante Institute konzentrieren. Deutschland hat mit 59,6 % der Institute und 62,7 % der Vermögenswerte (von insgesamt 4,9 Billionen Euro) den größten Anteil am gesamten LSI-Sektor im Euroraum.[3]

Allein im Jahr 2024 führte die BaFin 134[4] Sonderprüfungen und die EZB 165[5] Sonderprüfungen durch – zusammen über 290 Prüfmaßnahmen. Damit erreichte das Prüfgeschehen erneut das hohe Niveau, das bereits in früheren Jahren vor der Pandemie, aufgrund verstärkter regulatorischer Anforderungen und der zunehmenden Fokussierung auf operationelle Resilienz beobachtet wurde.[6],[7]

Eine Reduzierung der Prüfungsaktivitäten ist nicht absehbar – im Gegenteil, es ist mit einem weiteren Anstieg zu rechnen. Ursachen hierfür sind die steigende Komplexität regulatorischer Anforderungen, die Notwendigkeit einer intensiveren Überwachung von Kreditrisiken sowie die zunehmende Bedeutung von IT- und Cyberrisiken. Verdeutlicht wird dieser Umstand auch dadurch, dass die Risiken aus Konzentrationen bei Auslagerungen von IT-Dienstleistungen und Cyberangriffen in den "Risiken im Fokus 2025" der BaFin gelistet werden.[8]

Die Aufsicht setzt bei der Durchführung von Prüfungen auch verstärkt auf den Einsatz künstlicher Intelligenz. Die Analyse des zur Verfügung gestellten Dokumentenkonvoluts und die Erkennung von Widersprüchen und Unvollständigkeiten wird durch den gezielten Technologieeinsatz mit nur geringem menschlichem Zutun in kürzester Zeit möglich.[9]

Angesichts dieses Umfelds wird es für Finanzinstitute immer wichtiger, die Abläufe und Anforderungen von Sonderprüfungen im Detail zu verstehen, sich frühzeitig darauf vorzubereiten und eigene Maßnahmen zu ergreifen.

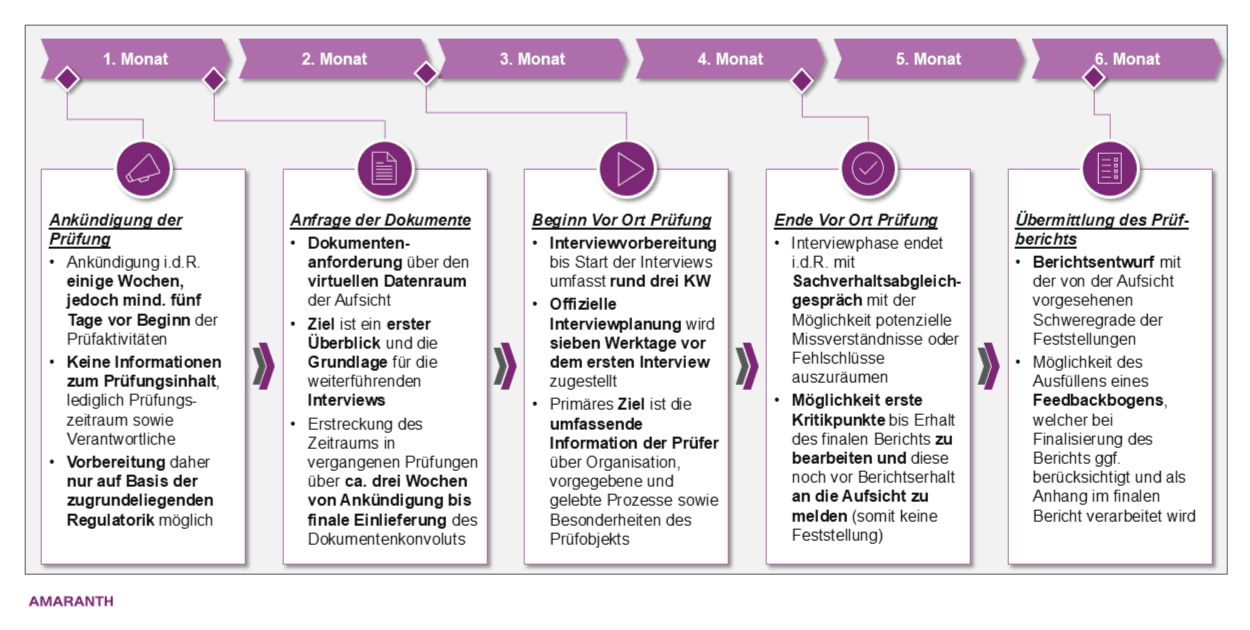

Eine Sonderprüfung folgt einem strukturierten und weitgehend vergleichbaren Verfahren, das sich über die Jahre als bewährte Praxis etabliert hat.

Zunächst wird die betroffene Bank über die bevorstehende Prüfung informiert und zur Bereitstellung relevanter Dokumente aufgefordert. In der Prüfungsphase analysiert das Aufsichtsteam die Durchgängigkeit der geltenden Regulatorik in die Sollschutzvorgaben der schriftlich fixierten Ordnung des Instituts, deren evidente Umsetzung in interne Maßnahmen und Prozesse („zweiten Solls“). Zudem bewertet das Team die konsequente Durchführung der angewiesenen Tätigkeiten im Ist. Grundlage dieser Betrachtung bildet das Three Lines of Defense (3-LoD)-Modell, das Verantwortlichkeiten in drei Verteidigungslinien gliedert: operative Umsetzung (1-LoD), Überwachung und Kontrolle (2-LoD) sowie unabhängige Prüfung durch die (interne) Revision (3-LoD).

Abbildung 2: Ablauf einer aufsichtsrechtlichen Sonderprüfung

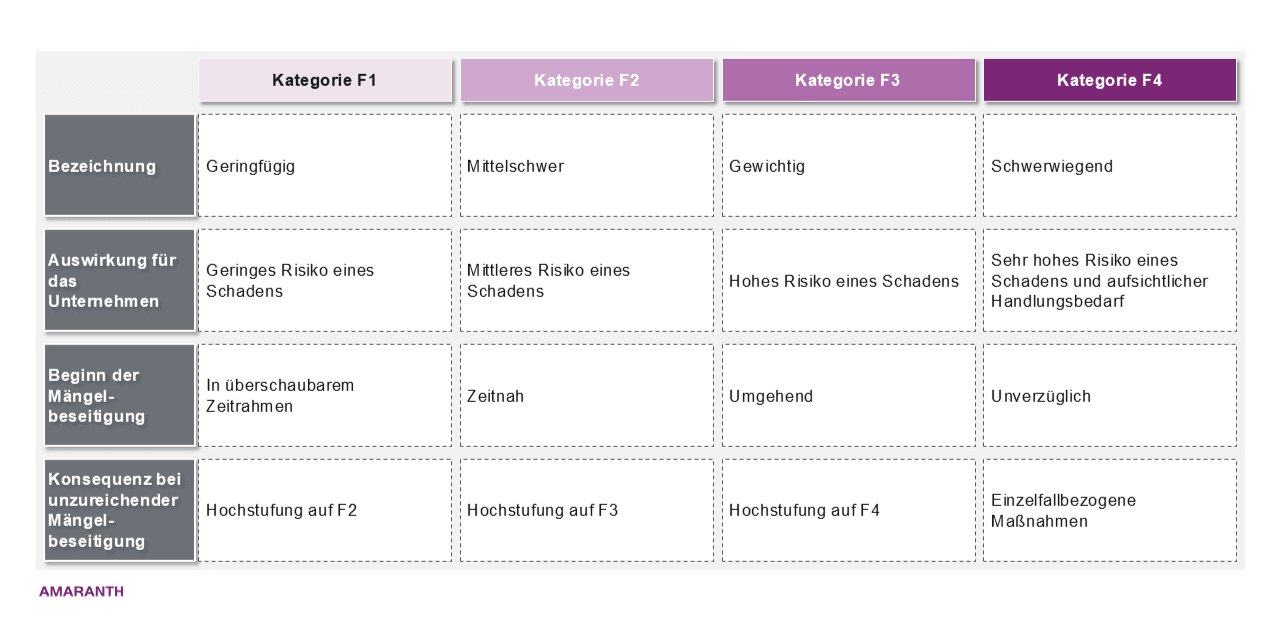

Entsprechend führen die Prüfer Interviews mit Fach- und Führungskräften durch, lassen sich Aussagen durch ergänzende Anfragen von Evidenzen belegen und bewerten weitergehend auch bestehende Kontrollmechanismen: „Soll-Ist“ und „Soll-Soll“-Abgleiche inkl. Kontrollen der 2nd Line of Defense. Nach Abschluss der Untersuchung dokumentieren die Prüfer ihre Feststellungen in einem Bericht, der konkrete Mängel gegenüber den regulatorischen Vorgaben und eine Einwertung der Prüfer zum Schweregrad (F1 = Geringfügig, bis F4 = Schwerwiegend) der Defizite benennt. Darüber hinaus setzt die Aufsichtsbehörde definierte Fristen, in denen die Behebung der Mängel erwartet wird. Die betroffenen Institute sind verpflichtet, innerhalb einer gesetzten Frist geeignete Gegenmaßnahmen einzuleiten, wobei die Umsetzung in Folgeprüfungen nachverfolgt wird.

Eine aufsichtsrechtliche Sonderprüfung unterscheidet sich erheblich von internen Revisionen oder externen Abschlussprüfungen, insbesondere im Hinblick auf Prüfungsfokus, Tiefe und Ressourcenaufwand. Der Detailgrad der Überprüfung ist deutlich höher und umfasst nicht nur Dokumentenprüfungen, sondern auch prozessuale, personelle und technische Einblicke.

Selbst kleine bis mittlere Institute (LSIs) müssen mit einem Prüfaufwand von mehr als ca. 200 Personentagen seitens der Aufsicht rechnen, welche allein für die Präsenzzeiten der Prüfer von BaFin und Bundesbank vor Ort anzusetzen sind.[10] Hinzu kommt ein nicht zu unterschätzender interner Aufwand auf Seiten der Institute:

für die Sammlung, Aufbereitung und strukturierte Bereitstellung umfangreicher Unterlagen

für die Koordination und Durchführung zahlreicher Interviews mit Fachverantwortlichen

für die Organisation technischer Einblicke in IT-Systeme, Kontrollfunktionen und Auslagerungsschnittstellen

Wichtig ist dabei: All dies bezieht sich ausschließlich auf den Aufwand im Rahmen der eigentlichen Prüfung. Der zusätzliche Aufwand für Nachbereitung, notwendige Mitigationsmaßnahmen und Maßnahmenumsetzung sind hierin noch nicht enthalten und kann je nach Befundlage nochmals erheblich sein. Bei thematisch fokussierten Prüfungen, etwa zu IT, kann zusätzlich eine Einbindung externer Dienstleister erforderlich sein, um spezifische Anforderungen der Aufsicht zu adressieren oder regulatorisch belastbare Aussagen zu treffen. Inhaltlich haben sich die Schwerpunkte von Sonderprüfungen in den letzten Jahren ebenfalls verändert: Zunehmend rücken Themen in den Fokus, die für die operationelle Resilienz und die IT-Sicherheit als besonders kritisch gelten.

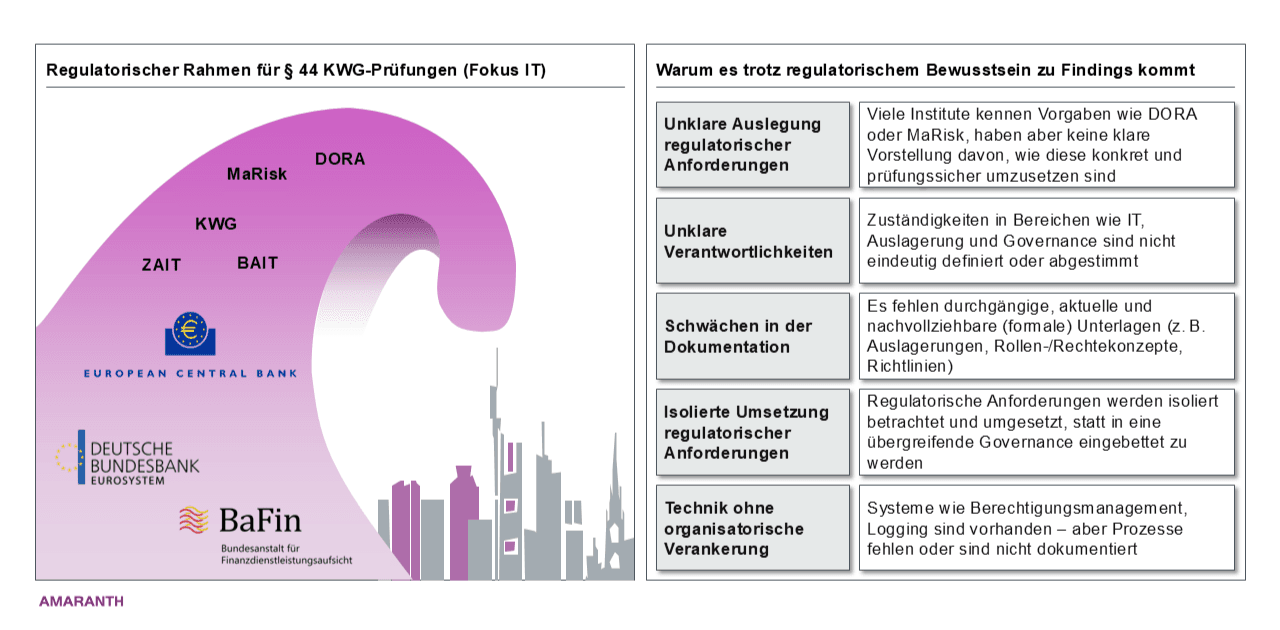

Doch warum kommt es trotz aller Vorbereitung immer wieder zu Feststellungen? Die Ursache liegt häufig nicht im mangelnden Wissen über regulatorische Anforderungen, sondern vielmehr in der Diskrepanz zwischen geltender Regulatorik, formaler Vorgabe und gelebter Praxis im Institut.

Abbildung 3: Warum gelebte Umsetzung entscheidend ist – nicht nur das Regelverständnis

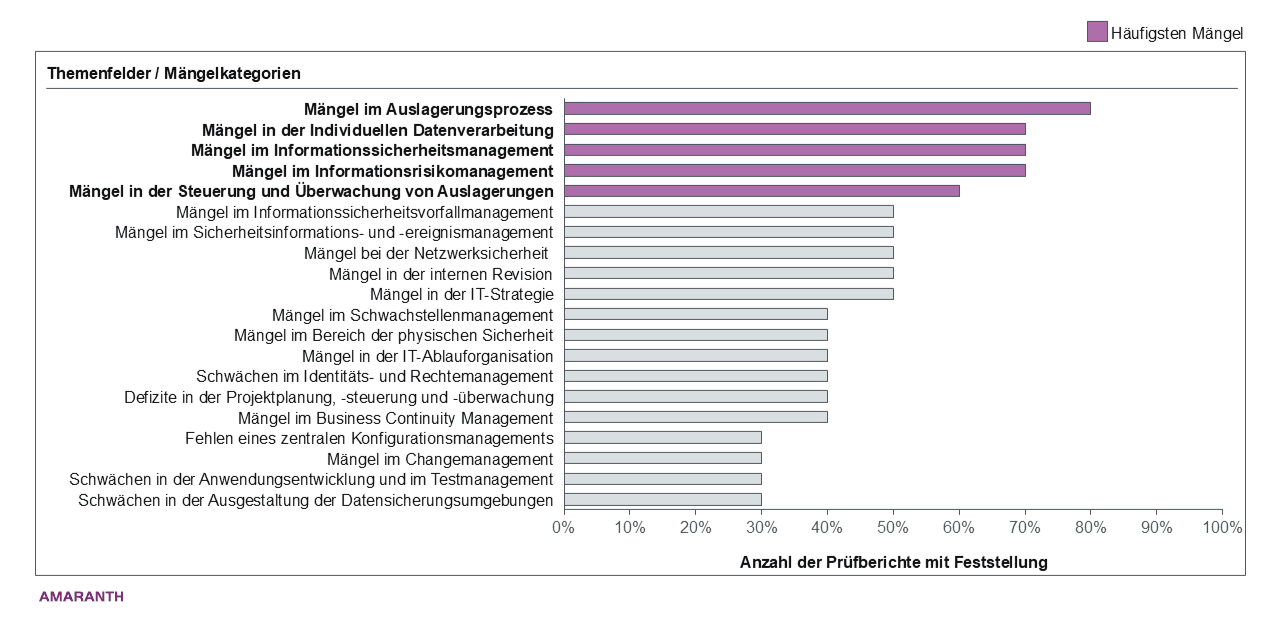

In den letzten Jahren hat sich deutlich gezeigt, dass die Aufsicht immer wieder ähnliche Schwächen in bestimmten Bereichen der Bankenpraxis feststellt – und genau diese Felder zunehmend in den Fokus nimmt. Dazu zählen zum Beispiel Mängel im Informationsrisiko- und Informationssicherheitsmanagement, Mängel im Auslagerungsprozess und in der Steuerung und Überwachung von Auslagerungen, sowie Mängel in der individuellen Datenverarbeitung (iDV).

Abbildung 4: Top-Mängel aus § 44 KWG-Prüfungen – Erfahrung Amaranth Advisory und Grant Thornton

Bei Nichterfüllung der regulatorischen Anforderungen drohen, abhängig vom Schweregrad der Feststellungen, erhebliche Konsequenzen. Die Aufsicht stuft die Schwere von Mängeln typischerweise nach dem F1–F4-Modell ein: von geringfügigen Feststellungen (F1) bis hin zu schwerwiegenden Feststellungen (F4) mit unmittelbarem Handlungsdruck.

Abbildung 5: Kategorisierung der Prüfungsfeststellungen gemäß BaFin und BuBa

Negative Prüfungsergebnisse können eine Vielzahl von Sanktionsmaßnahmen nach sich ziehen. Diese reichen von hohen Bußgeldern über aufsichtliche Anordnungen, die Abberufung von Geschäftsleitern oder die Einsetzung von Sonderbeauftragten bis hin zu tiefgreifenden Eingriffen wie dem Verbot von Neukundengeschäften oder der teilweisen Einschränkung der Erlaubnis gemäß § 35 KWG. Um Transparenz zu schaffen, veröffentlicht die BaFin regelmäßig getroffene Maßnahmen und verhängte Sanktionen. Im Jahr 2024 leitete die BaFin insgesamt 195 Bußgeldverfahren mit einer Höhe von insgesamt 39.860.350 Euro ein.[11]

Um solche Konsequenzen zu vermeiden, ist es entscheidend, sich strukturiert mit den häufigsten Feststellungen auseinanderzusetzen und geeignete Gegenmaßnahmen zu ergreifen. Wer sich frühzeitig mit den potenziellen Prüfschwerpunkten vertraut macht und interne Prozesse optimiert, kann nicht nur mögliche Feststellungen und Sanktionen vermeiden, sondern auch langfristig von einer robusteren Unternehmenssteuerung profitieren.

Vor diesem Hintergrund untersucht das vorliegende Whitepaper, in welchen Bereichen Institute in der Praxis besonders häufig Schwächen aufweisen und welche Ursachen diesen Mängeln zugrunde liegen. Anschließend werden konkrete Maßnahmen und ein strukturierter, präventiver Ansatz vorgestellt, um regulatorische Anforderungen dauerhaft zu erfüllen und die organisatorische Resilienz zu stärken.

3 Prüfungsschwerpunkte im Fokus der Aufsicht - Zentrale Themenfelder und häufige Mängel

Im Folgenden werden die fünf Themenfelder (siehe Abbildung 4) beleuchtet, in denen Institute im Rahmen von § 44 KWG-Sonderprüfungen besonders häufig Feststellungen verzeichnen: das Informationsrisikomanagement, das Informationssicherheitsmanagement, der Auslagerungsprozess, die Steuerung von Auslagerungen sowie die individuelle Datenverarbeitung (iDV).

Jedes Kapitel führt mit einem Praxisfall ein, beschreibt typische Prüfungsergebnisse und zeigt konkrete Handlungsempfehlungen auf, die zur nachhaltigen Behebung und Prävention beitragen.

3.1 Mängel im Informationsrisikomanagement

Ein Fall aus der Praxis

Ein Institut sah sich mit einem Sicherheitsvorfall konfrontiert, der in seiner Tragweite zunächst nicht erkennbar war. Ausgangspunkt war eine Supportanfrage aus dem Marketing: Der Zugriff auf eine Webapplikation, mit der Kampagnen und Kundendaten gesteuert wurden, war plötzlich nicht mehr möglich.

Bei der technischen Analyse fiel auf, dass die Anwendung weder im Störungsmanagement bekannt noch in der Configuration Management Database (CMDB) dokumentiert war. Es lagen keine Informationen über Betreiber, Schnittstellen, Wartungszuständigkeiten oder verarbeitete Daten, geschweige denn ihrer Sicherheitsklassifikation vor. Die Anwendung war für die IT-Organisation de facto nicht existent. Auch im Change- und Asset-Management fanden sich keine Einträge.

In der Analyse wurde auch transparent, dass die Anwendung seit über drei Jahren nicht mehr gepatcht worden war. Eine bekannte Schwachstelle war ausgenutzt worden, um über die Anwendung in das interne Netz einzudringen. Besonders kritisch: Die kompromittierte Instanz war Teil eines unregulierten Schnittstellenverbunds, über den personenbezogene Kundendaten zwischen verschiedenen Systemen ausgetauscht wurden.

Der Vorfall hätte durch ein funktionierendes Konfigurationsmanagement verhindert werden können. Die Ursache lag jedoch tiefer: Die CMDB war weder vollständig aufgebaut noch unterlag sie einer verbindlichen Pflege- und Governance-Struktur. Es fehlten Zuständigkeiten, Aktualisierungsprozesse und systematische Kontrollen, bspw. zur Sicherstellung der Vollständigkeit der CMDB.

Typische Prüfungsfeststellungen und Handlungsempfehlungen

In aufsichtsrechtlichen Sonderprüfungen treten im Bereich des Informationsrisikomanagements regelmäßig schwerwiegende Mängel zutage, die nicht nur technische Schwachstellen betreffen, sondern tief in die Aufbau- und Ablauforganisation der Institute hineinreichen.

Zentrale Feststellungen umfassen:

Nicht vorhandene oder nur lückenhaft geführte CMDBs: Vielfach existieren nur projektbezogene Teillösungen oder veraltete Bestandsaufnahmen ohne operativen Nutzen

Unvollständige Schutzbedarfsanalysen aufgrund lückenhafter Bewertung oder fehlender Grundgesamtheit

Fehlende Verantwortlichkeiten und Pflegeprozesse: Weder sind die Zuständigkeiten für Betrieb und Aktualisierung der Domänen des Informationsverbundes (bspw. CMDB) klar definiert, noch existieren verbindliche Vorgaben für die Integration neuer Systeme

Fehlende Wirksamkeitskontrollen des Risikomanagements

Inkonsistente Anwendung des Risikoappetits auf die identifizierte

Bedrohungslage

In der Folge basieren zentrale Steuerungsprozesse, von der Schutzbedarfsvererbung bis zur Ableitung von Sollmaßnahmen, auf fehlerhaften oder gar nicht vorhandenen Grundlagen. Informationsrisiken können so weder zuverlässig identifiziert noch wirksam behandelt werden. Auch der Abgleich zwischen definierten Sollmaßnahmen und deren tatsächlicher Umsetzung (s.g. Soll-Ist-Abgleich) erfolgt häufig nur selektiv, nicht dokumentiert und ohne systematischen Rückfluss in das Informationsrisikomanagement.

Die Ursachen sind vielschichtig: Neben technischen Defiziten sind es vor allem organisatorische Versäumnisse, die zu diesen Schwächen führen. In zahlreichen Instituten fehlt ein kohärentes Informationsrisikomanagement mit klar zugewiesenen Rollen, standardisierten Prozessen und einem belastbaren Reporting. Häufig werden Informationsrisikoaufgaben, entgegen aufsichtsrechtlichen Vorgaben, dem Informationssicherheitsbeauftragten übertragen, ohne dass ausreichende Ressourcen oder spezifische Fachkompetenz zur Verfügung stehen.

Zudem wird die Wahlfreiheit hinsichtlich anzuwendender Sicherheits- und IT-Governance-Standards in der Praxis oft überschätzt. Zwar lassen MaRisk[12], BAIT[13] und DORA grundsätzlich die Wahl eines geeigneten Standards zu, orientieren sich in der Praxis jedoch stark am BSI-Grundschutz[14], insbesondere in den Modulen für Informationsrisiko- und Informationssicherheitsmanagement[15]. Institute, die sich hiervon abweichend aufstellen, verfügen häufig nicht über die notwendige methodische Tiefe oder technische Unterstützung, um eine prüfungssichere Umsetzung sicherzustellen.

Auf technischer Ebene ist insbesondere die weiterhin verbreitete Nutzung von Excel-Listen oder nicht integrierten Tools als Grundlage des Informationsrisikomanagements problematisch. Solche Insellösungen genügen weder in Bezug auf Datenqualität noch Aktualität den regulatorischen Anforderungen, darüber hinaus ist eine auditsichere Nachvollziehbarkeit nicht gegeben. Auch der Versuch, bestehende CMDB-Systeme ohne Governance-Struktur als tragfähige Grundlage für das Informationsrisikomanagement zu verwenden, erweist sich regelmäßig als nicht belastbar.

Zur Behebung dieser Mängel ist ein integrativer Ansatz erforderlich, der sowohl organisatorische als auch technische Maßnahmen umfasst. Zunächst sollten die Verantwortlichkeiten für das Informationsrisikomanagement klar definiert und von der Rolle des Informationssicherheitsbeauftragten getrennt werden, um ausreichend Kapazitäten sicherzustellen und möglichen Interessenkonflikten vorzubeugen.

Die Funktion des Informationsrisikomanagement nach DORA[16] bedarf einer eigenen organisatorischen Verankerung, eindeutiger Zuständigkeiten sowie der notwendigen Ressourcen und fachlichen Qualifikationen.

Die entsprechenden Prozesse zur Identifikation, Bewertung und Behandlung von Informationsrisiken sind verbindlich zu etablieren und sollten sich eng am BSI-Grundschutz orientieren, um eine den aufsichtsrechtlichen Anforderungen angemessene und prüfungssichere Umsetzung sicherzustellen. Die Qualifizierung der involvierten Mitarbeiter und Mitarbeiterinnen ist dabei ein entscheidender Erfolgsfaktor.

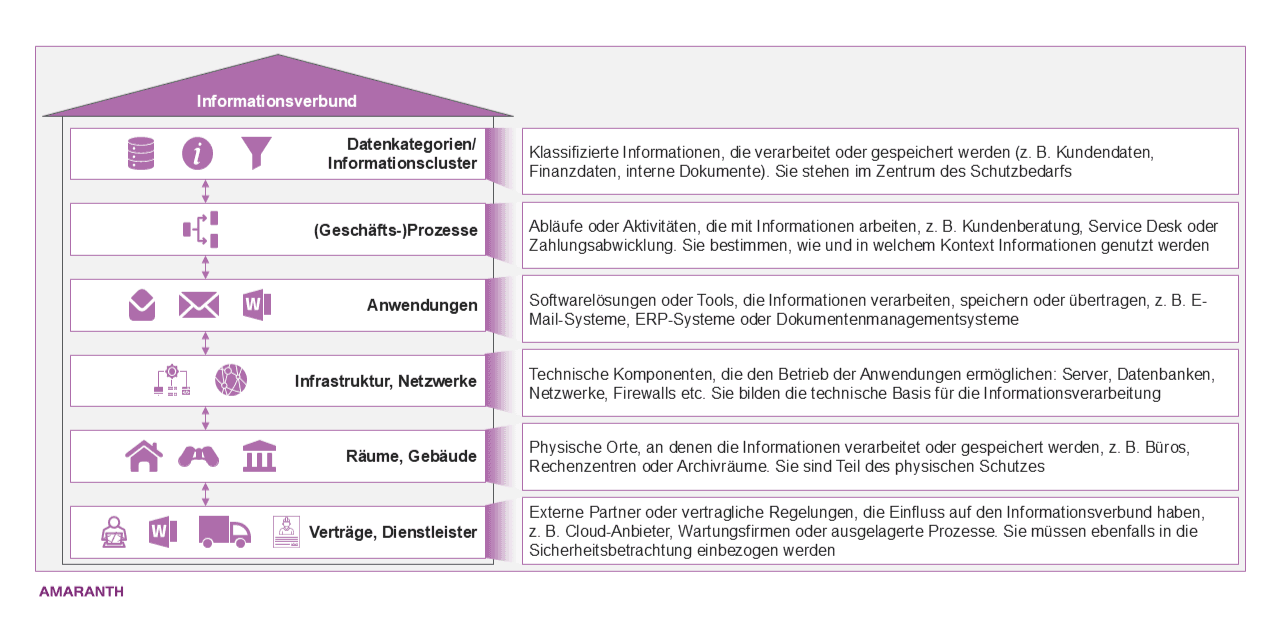

Auf technischer Ebene ist die Einführung eines zentralen Informationssicherheits-Managementsystem (ISMS)-Tools[17] eigentlich unabdingbar. Die Abbildung des Informationsverbunds mittels Tabellenkalkulation sowie die manuellen Übertragungsprozesse werden von der Aufsicht per se als fehleranfällig betrachtet. Ein entsprechendes ISMS-Tool sollte alle Elemente des Informationsverbundes, deren Abhängigkeiten und Schutzbedarfe erfassen und sich regelmäßig automatisiert aktualisieren. Der Versuch, bestehende CMDB-Lösungen zur vollständigen Abbildung des Informationsverbunds zu nutzen, sollte kritisch hinterfragt werden, da diese in der Regel nicht die Anforderungen an eine strukturierte Schutzbedarfsermittlung und Schutzbedarfsvererbung erfüllen. Sinnvoller ist der Aufbau eines eigenständigen Informationsverbunds, der über Schnittstellen mit anderen Systemen kommuniziert und redundante Datenhaltung vermeidet.

Abbildung 6: Die Elemente des Informationsverbunds

Auch in Bezug auf den Detaillierungsgrad des Informationsverbunds sollte darauf geachtet werden, dass die Komponenten in Schichten aufgeteilt werden, die logisch miteinander verknüpft werden können, um Schnittstellen und Abhängigkeiten darzustellen:

Die Schutzbedarfsanalyse selbst sollte methodisch nach BSI-Standard 200-2 durchgeführt und insbesondere die korrekte Vererbung der Schutzbedarfe sichergestellt werden. Abweichungen durch Kumulations- oder Verteilungseffekte[18] sind zulässig, bedürfen jedoch einer nachvollziehbaren Begründung und Dokumentation.

Ein vollständiger, aktueller Informationsverbund bildet die Grundlage für ein wirksames Informationsrisikomanagement. Nur auf dieser Basis lassen sich fundierte Sollmaßnahmen definieren, ein systematischer Soll-Ist-Abgleich durchführen und ein den regulatorischen Anforderungen entsprechendes Sicherheitsniveau erreichen.

Für Institute, die diese Anforderungen aus eigener Kraft nicht stemmen können, empfiehlt sich die Einbindung externer Unterstützung. Entscheidend ist, dass das Informationsrisikomanagement nicht als einmaliges Projekt, sondern als kontinuierlicher Prozess mit klaren Verantwortlichkeiten und regelmäßiger Überprüfung verstanden und gelebt wird.

3.2 Mängel im Informationssicherheitsmanagement

Ein Fall aus der Praxis

Ein Mitarbeiter öffnete eine kompromittierte E-Mail. Kurz darauf war ein Server kompromittiert. Was als kleiner Vorfall begann, entwickelte sich zu einem massiven Sicherheitsvorfall mit erheblichen Auswirkungen auf sensible Daten.

Die anschließende Analyse offenbarte erhebliche Mängel im Informationssicherheitsmanagement des Instituts. Die zugrunde liegenden Richtlinien waren veraltet und innerhalb der Organisation kaum bekannt. Schulungen zum sicheren Umgang mit IT-Systemen und digitalen Kommunikationsmitteln lagen mehrere Jahre zurück. Ein strukturierter Prozess zur Bewertung der Wirksamkeit technischer und organisatorischer Sicherheitsmaßnahmen war nicht vorhanden.

Auch das Schwachstellenmanagement wies grundlegende Mängel auf: Zuständigkeiten waren nicht klar definiert, die Dokumentation war unvollständig, und ein systematisches Monitoring fehlte. Der Patch-Management-Prozess war nicht dokumentiert, und es existierten keine Nachweise über die regelmäßige Durchführung sicherheitsrelevanter Updates. Risiken wurden vereinzelt behandelt, jedoch nicht auf Basis eines konsistenten, unternehmensweiten Rahmens.

Weitere Analysen zeigten, dass weder ein vollständiges Set an Sicherheits-Kennzahlen noch ein etablierter Review- oder Auditprozess existierten. Informationssicherheit war operativ fragmentiert, strategisch unzureichend verankert und nicht in das Risikomanagement des Instituts integriert.

Typische Prüfungsfeststellungen und Handlungsempfehlungen

In aufsichtsrechtlichen Sonderprüfungen treten regelmäßig schwerwiegende Mängel im Informationssicherheitsmanagement auf. Besonders häufig lassen sich die Beanstandungen in drei strukturelle Problemfelder gliedern:

Erstens fehlt es in vielen Instituten an einer aktuellen, operativ verankerten Informationssicherheitsleitlinie. Trotz klarer Anforderungen BAIT[19] und DORA[20] hinsichtlich der verbindlichen Festlegung, regelmäßigen Überprüfung und strategischen Einbindung bleibt die Leitlinie in der Praxis häufig eine formale Pflichtübung. Attribute wie Vertraulichkeit, Integrität und Verfügbarkeit sowie – ergänzend – Authentizität und Verbindlichkeit, aus denen sich Schutzbedarfe ableiten, sind zwar benannt, werden jedoch weder an tieferliegende informationsverarbeitende Assets vererbt noch konsequent in die operative Umsetzung und Nachverfolgung überführt.

Zweitens bestehen oft erhebliche Defizite bei der Kontrolle der Wirksamkeit bestehender Sicherheitsmaßnahmen. Weder sind systematische Audits etabliert, noch kommen standardisierte Verhältniskennzahlen (Key Performance Indicators, KPIs) zur Anwendung, etwa zur Bewertung von Reaktionszeiten, Abweichungen oder der Einhaltung definierter Maßnahmen. Technische Prüfverfahren (z. B. Penetrationstests oder automatisierte Schwachstellenscans) sind selten konzeptionell ausgearbeitet und werden nicht regelmäßig oder nicht auf allen Systemen durchgeführt, wodurch eine objektive Bewertung des Sicherheitsniveaus weitgehend ausbleibt.

Drittens ist das Schwachstellenmanagement vielfach unzureichend organisiert. Sicherheitslücken werden nicht systematisch erfasst, bewertet und priorisiert. Risikobasierte Verfahren fehlen ebenso wie eine durchgängige Dokumentation. Verbindliche Patch- und Update-Zyklen bestehen zwar auf dem Papier, werden in der Praxis jedoch nicht konsequent eingehalten. Damit werden zentrale Anforderungen aus BAIT[21] und DORA[22] an eine dokumentierte, risikoorientierte Steuerung der Schwachstellenbehandlung verfehlt.

Die Ursachen dieser strukturellen Defizite liegen meist tiefer: Informationssicherheit wird vielerorts noch immer als rein technische Aufgabe verstanden, nicht jedoch als strategische Führungs- und Steuerungsfunktion. Die Verantwortung liegt häufig bei einzelnen Rollen ohne Stell-/Fachvertretung und ohne klare Verankerung in den Governance-Strukturen. Sicherheitsrichtlinien stehen isoliert neben anderen Regelwerken, ohne Integration in das Gesamtsteuerungssystem. Gleichzeitig fehlt ein belastbares KPI-basiertes Modell zur Steuerung, Messung und kontinuierlichen Weiterentwicklung des Sicherheitsniveaus.

Ein zusätzliches Handlungsfeld ist die unzureichende Sensibilisierung aller Mitarbeiter. Informationssicherheitskultur lässt sich nicht durch Dokumente etablieren, sondern erfordert gezielte Trainingsmaßnahmen, kontinuierliche Kommunikation und die aktive Einbindung aller Führungsebenen. Insbesondere vor dem Hintergrund der durch DORA[23] gestiegenen Anforderungen zeigt sich, dass viele Institute noch nicht über die notwendige organisatorische und technische Reife verfügen.

Zur Behebung dieser Mängel ist ein ganzheitlich aufgesetztes Informationssicherheitsmanagement erforderlich, das regulatorische Anforderungen konsequent integriert und operativ wirksam verankert ist. Die Sicherheitsleit- und -richtlinien müssen als zentrale Steuerungsinstrumente verstanden, regelmäßig überprüft und auf neue regulatorische, technologische und organisatorische Entwicklungen angepasst werden. Governance-Strukturen sind klar zu definieren, Verantwortlichkeiten ggf. durch ein dediziertes Informationssicherheitsmanagement-Team zu stärken. Das Schwachstellenmanagement sollte durch kontinuierliche Scans, risikobasierte Bewertungsverfahren und verbindliche Patch-Prozesse professionalisiert werden.

Ergänzend bedarf es eines durchdachten Awareness-Konzepts, das auch Führungskräfte gezielt adressiert, etwa über Management-Briefings, Entscheidungsübungen und regelmäßige Sicherheitsberichten. Informationssicherheit muss als lebendiges System verstanden werden: Strategie-Reviews, Lessons Learned und internes wie externes Benchmarking sichern die Weiterentwicklung. Nur so wird Informationssicherheit von einer formalen Anforderung zu einem wirkungsvollen Bestandteil der Unternehmenssteuerung und zu einem zentralen Baustein unternehmerischer Resilienz und Zukunftsfähigkeit.

3.3 Mängel im Auslagerungsprozess

Ein Fall aus der Praxis

Ein Institut entschied sich innerhalb kurzer Zeit zur Vergabe eines zentralen IT-Services an einen externen Dienstleister. Die Entscheidung wurde auf Basis eines überzeugenden Angebots getroffen, das mit Aspekten wie Resilienz, Kosteneffizienz und ISO-Zertifizierung argumentierte. Der Umsetzungsdruck aus den Fachbereichen war hoch, die Zustimmung des Managements lag vor. Der Vertragsabschluss erfolgte zügig. Eine vollumfängliche Risikobewertung, abgestimmte Kontrollmechanismen oder ein belastbares Auslagerungsmanagement lagen zu diesem Zeitpunkt nicht vor.

Einige Monate nach Beginn des Betriebs kam es zu einem kritischen Vorfall: Der Dienstleister meldete einen umfassenden Systemausfall, wodurch zentrale Schnittstellen unterbrochen wurden. Kundendaten waren über Stunden nicht verfügbar, mehrere Geschäftsprozesse wurden erheblich beeinträchtigt.

Im Rahmen der Vorfallanalyse wurde deutlich, dass der Dienstleister Teile der ausgelagerten Leistung ohne vorherige Abstimmung an ein Subunternehmen außerhalb der EU weiterverlagert hatte, einschließlich der Verarbeitung personenbezogener Daten. Das auslagernde Institut war nicht informiert, vertragliche Kontrollrechte fehlten, die Kommunikationswege waren unklar, Zuständigkeiten zwischen den beteiligten Parteien nicht eindeutig geregelt.

Ein interner Review identifizierte neben der fehlenden Risikoanalyse weitere strukturelle Schwächen: Regelungen zur Weiterverlagerung im Vertrag blieben oberflächlich, und ein Exit-Szenario war weder definiert noch operativ vorbereitet. Die Entscheidung zur Auslagerung, die ursprünglich als pragmatische Lösung im Sinne der Effizienz erschien, offenbarte sich im Rückblick als erheblicher Schwachpunkt mit Auswirkungen auf die Informationssicherheit, die regulatorische Compliance und die betriebliche Widerstandsfähigkeit.

Typische Prüfungsfeststellungen und Handlungsempfehlungen

Im Rahmen aufsichtsrechtlicher Sonderprüfungen treten seit Jahren immer wieder ähnliche Mängel im Auslagerungsmanagement von Finanzinstituten zutage. Besonders auffällig sind dabei Defizite in drei Bereichen: der Durchführung und fortlaufenden Aktualisierung von Risikoanalysen vor und nach der Beauftragung wesentlicher Dienstleistungen, der Steuerung und Kontrolle von Weiterverlagerungen an Subdienstleister sowie der Konzeption und praktischen Umsetzung von Exit-Strategien für kritische Auslagerungen. Obwohl regulatorische Anforderungen klare Vorgaben zu diesen Aspekten machen, zeigt sich in der Praxis ein häufig inkonsistentes, formalisiertes und teils veraltetes Vorgehen, das weder die aktuelle Bedrohungslage noch die dynamische regulatorische Entwicklung adäquat berücksichtigt.

Die Ursachen dieser wiederkehrenden Schwächen sind vielschichtig und reichen von organisatorischen Versäumnissen bis hin zu kulturellen Fehlhaltungen gegenüber dem Thema Auslagerung. In vielen Instituten wird das Auslagerungsmanagement noch immer primär als operative Beschaffungsfunktion verstanden, nicht als strategisch kritische Steuerungsdisziplin. Entscheidungen über die Auslagerung wesentlicher IT- oder Geschäftsprozesse erfolgen häufig unter hohem Zeit- und Kostendruck. Risikoanalysen werden dabei entweder unvollständig, oberflächlich oder zu spät durchgeführt, teils erst, wenn die operative Abhängigkeit von einem Dienstleister bereits besteht. Hinzu kommt eine mangelhafte Governance: Rollen und Verantwortlichkeiten zwischen Fachbereichen wie IT, Compliance, Datenschutz und Risikomanagement sind oft unzureichend definiert oder werden nicht konsequent gelebt. Die notwendige institutionelle Transparenz bleibt so aus, ebenso wie die systematische Aktualisierung bestehender Risikoanalysen, Verträge und Exit-Konzepte. Viele Institute arbeiten auf Basis veralteter Risikobewertungen und unvollständiger Dienstleisterlisten, was sowohl das operationelle Risiko als auch das regulatorische Haftungsrisiko signifikant erhöht.

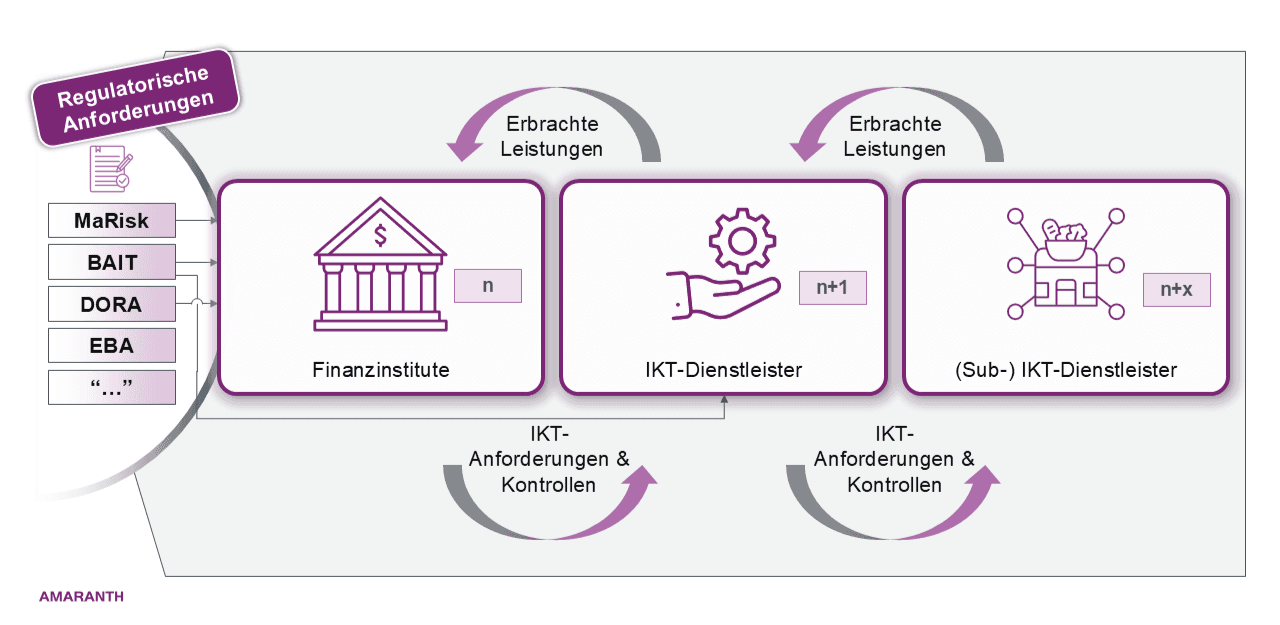

Die dargestellten Schwächen zeigen: Es reicht nicht, nur das auslagernde Institut zu betrachten. Auch Dienstleister und deren Subdienstleister müssen regulatorisch mitgedacht und aktiv gesteuert werden, wie in Abbildung 7 dargestellt.

Abbildung 7: Regulatorische Anforderungen entlang der Auslagerungskette

Um diesen strukturellen Defiziten wirksam zu begegnen und die Vorgaben der MaRisk[24], BAIT[25], der DORA [26] und EBA-Leitlinien[27] angemessen umzusetzen, ist ein systematischer und strategisch verankerter Umbau des Auslagerungsmanagements erforderlich. Zentrale Grundlage bildet dabei die Etablierung eines standardisierten Verfahrens zur Risikoanalyse, das sämtliche relevanten regulatorischen, operationellen, technischen und sicherheitsbezogenen Risiken erfasst, bewertet und dokumentiert.

Dieses Verfahren muss verpflichtend vor jeder Beschaffung durchgeführt und regelmäßig, mindestens jährlich, überprüft und angepasst werden. Gleichzeitig sind vertragliche Regelungen zur Steuerung von Weiterverlagerungen zwingend zu verschärfen. Auslagerungsverträge müssen eine ausdrückliche Zustimmungspflicht für Subdienstleister und eine vollständige, stets aktuelle Übersicht über eingesetzte Subunternehmen enthalten. Ergänzend dazu empfiehlt sich der Aufbau eines standardisierten Kontrollinventars, das sicherheitsrelevante Mindestanforderungen an alle Dienstleister und deren Subunternehmen verbindlich festlegt.

Ein kontinuierliches Überwachungs- und Auditprogramm stellt die Einhaltung dieser Anforderungen sicher. Dazu gehören regelmäßige Audits, Überprüfungen von SLA-Berichten, Vorfallmeldungen und Sicherheitsüberprüfungen, wobei auch Prüfungsrechte bei Subdienstleistern vertraglich abzusichern sind. Belastbare Exit- und Notfall-Strategien bilden eine weitere entscheidende Säule: Für jede wesentliche Auslagerung ist ein detaillierter Exit-Plan zu entwickeln, der sowohl Rückführungs- als auch Übergabeszenarien abdeckt. Dieser Plan muss klar dokumentierte Zuständigkeiten, Kommunikationswege und Übergabeschritte enthalten und in regelmäßigen Simulationen auf seine Praxistauglichkeit getestet werden.

3.4 Mängel in der Steuerung und Überwachung von Auslagerungen

Ein Fall aus der Praxis

Die IT-Dienstleistungen liefen seit Jahren unauffällig, zumindest auf den ersten Blick. Das Finanzinstitut hatte diverse Services ausgelagert, vom Hosting des Kernbankensystems bis hin zum 24/7-Support. Die Verträge waren geschlossen, das Auslagerungsregister gepflegt. Als im Rahmen eines internen Kontrollprojekts ein Abgleich zwischen den Einkaufsakten, den Risikobewertungen und dem Register durchgeführt wurde, zeigten sich erste Abweichungen: Ein wesentlicher IT-Dienstleister fehlte vollständig im Register. Die zugehörigen Unterlagen waren fragmentiert, einheitliche Kriterien zur Einstufung der Kritikalität lagen nicht vor, und regelmäßige Kontrollberichte waren nicht vorhanden.

Die Situation spitzte sich zu, als bei einem dieser Dienstleister ein IT-Sicherheitsvorfall auftrat und das Institut weder über das Ereignis informiert noch über die Behandlung des Vorfalls informiert wurde. Eine Einsicht in den Prüfbericht des Dienstleisters, der laut Vertrag einmal jährlich zur Verfügung gestellt werden sollte, war nicht erfolgt, weil niemand aktiv danach gefragt hatte. Die Verantwortung für die laufende Überwachung war uneinheitlich geregelt und ohne klare Zuordnung zu den zuständigen Fachbereichen. In der Rückschau wurde deutlich: Das operative Auslagerungsmanagement war aufgesetzt, aber die Steuerung funktionierte nicht.

Typische Prüfungsfeststellungen und Handlungsempfehlungen

Im Rahmen aufsichtsrechtlicher Sonderprüfungen treten regelmäßig wiederkehrende Schwachstellen in der Steuerung von Auslagerungen zutage. Besonders auffällig sind dabei drei Problemfelder:

Zum einen fehlt es in vielen Instituten an einem vollständigen und konsistent geführten Auslagerungsregister. Trotz klarer regulatorischer Vorgaben gemäß KWG[28], MaRisk[29] und DORA[30] sind Register häufig lückenhaft oder veraltet, da Prozesse zur Erfassung neuer oder geänderter Auslagerungsverhältnisse unzureichend etabliert sind. Die Ursachen hierfür liegen nicht selten in einer fehlenden Definition, was überhaupt als Auslagerung zu klassifizieren ist, sowie in einer mangelnden institutionellen Verankerung der Registerpflege.

Ein weiteres Defizit zeigt sich in der Überwachung der Dienstleister. Die regulatorisch geforderte kontinuierliche Steuerung der Leistungserbringung, einschließlich Überwachung von KPIs, Einhaltung von Service Level Agreements, Sicherheitsvorfällen und regelmäßigen Kontrollberichten, wird vielerorts nur reaktiv betrieben. Das bedeutet, dass erst bei erkannten Störungen oder Vertragsverstößen Maßnahmen eingeleitet werden, anstatt ein proaktives, risikoorientiertes Monitoring mit vordefinierten Schwellenwerten und Eskalationswegen zu implementieren.

Darüber hinaus werden Prüfberichte der Dienstleister zwar teilweise eingefordert, jedoch selten systematisch ausgewertet und in das Risiko- und Auslagerungsmanagement integriert. Dabei fordern MaRisk[31] und DORA[32] explizit, dass regelmäßige Prüfungen zur Wirksamkeit der Sicherheits- und Kontrollmaßnahmen durchgeführt und deren Ergebnisse aktiv in die Steuerung einfließen müssen.

Die Ursachen dieser Defizite sind weniger technischer Natur, sondern primär organisatorisch und unternehmenskulturell bedingt. Häufig existiert keine durchgängige Steuerungslogik, die Zuständigkeiten, Prozesse und Kontrollmechanismen verbindlich regelt. Verantwortungen werden fragmentiert über verschiedene Fachbereiche verteilt, wodurch zentrale Instrumente wie Registerpflege, KPI-Monitoring oder die systematische Auswertung von Prüfberichten entweder gar nicht oder nur unkoordiniert durchgeführt werden. Diese Versäumnisse führen dazu, dass formale Anforderungen zwar auf dem Papier erfüllt sind, deren praktische Wirksamkeit jedoch nicht gegeben ist. Ein Umstand, der in Krisensituationen erhebliche Auswirkungen auf Sicherheit und Geschäftsfortführung haben kann.

Um diese Schwächen zu beheben, sind mehrere, aufeinander abgestimmte Maßnahmen erforderlich. Zunächst ist ein zentrales, vollständiges und revisionssicher gepflegtes Auslagerungsregister zu etablieren, das sämtliche Auslagerungsverhältnisse einschließlich Kritikalitätsbewertungen, Prüfintervallen und der Historie wesentlicher Änderungen abbildet. Änderungen, etwa durch Weiterverlagerungen oder SLA-Anpassungen, müssen nachvollziehbar dokumentiert werden.

Darüber hinaus ist ein strukturiertes Überwachungsmodell aufzusetzen. Dieses sollte sowohl technische als auch organisatorische Überwachungselemente umfassen und regelmäßig durchgeführt, dokumentiert sowie bewertet werden. Dabei sind neben SLA-Tracking und der Analyse von Sicherheitsvorfällen insbesondere Störungsberichte einzubeziehen.

Zudem müssen Prüfberichte der Dienstleister systematisch eingefordert, ausgewertet und ihre Erkenntnisse in das Risiko- und Kontrollsystem überführt werden. Abweichungen sind nachvollziehbar zu dokumentieren und mit klaren Maßnahmen zu unterlegen. Dies erfordert ein methodisches Bewertungsverfahren, das sowohl regulatorische Anforderungen als auch interne Risikokriterien berücksichtigt.

Abschließend ist die Steuerung aller Auslagerungen in einem klar definierten Governance- und Rollenmodell zu verankern. Verantwortlichkeiten müssen eindeutig zwischen Einkauf, Fachbereichen, Informationssicherheit, Risikomanagement und Compliance verteilt werden. Die Einrichtung eines institutsweiten Steuerungsgremiums, das regelmäßig über Risiken, Störungen und Audit-Ergebnisse informiert wird, stellt sicher, dass notwendige Steuerungsmaßnahmen zeitnah und koordiniert umgesetzt werden können.

3.5 Mängel in der individuellen Datenverarbeitung

Ein Fall aus der Praxis

Im Rahmen der Vorbereitung des Monatsabschlusses traten Abweichungen zwischen Haupt- und Nebenbuch auf, die im ersten Schritt nicht eindeutig zugeordnet werden konnten. Im Zuge der Ursachenanalyse zeigte sich, dass zentrale Vorverarbeitungen der Buchhaltungsdaten außerhalb des Kernsystems stattfanden. Die Daten wurden in einer Vielzahl dezentral gepflegter Excel-Dateien, Access-Datenbanken und individueller Anwendungen manuell weiterverarbeitet.

Dabei waren über die Jahre diverse individuelle Arbeitsdateien mit jeweils eigenen Formeln, Makros und Rechenlogiken entstanden. Eine zentrale Dokumentation dieser individuellen Datenverarbeitungsanwendungen (IDV) lag nicht vor. Zugriffsberechtigungen auf die Dateien waren breit gesteuert, Freigabe- und Versionsmechanismen existierten nicht.

Ein externer Prüfer stellte im Rahmen der Prüfung fest, dass für die eingesetzten IDV-Anwendungen weder ein aktuelles Inventar noch verbindliche Richtlinien für Erstellung, Pflege und Kontrolle existierten. Die zuletzt dokumentierte Richtlinie zur IDV-Steuerung war mehrere Jahre alt und inhaltlich nicht mehr aktuell. Technische und organisatorische Kontrollen zur Validierung der Ergebnisse fehlten weitgehend.

Besonders relevant war, dass mehrere dieser IDV-Anwendungen unmittelbare Auswirkungen auf geschäftskritische und regulatorisch relevante Prozesse hatten, darunter Reportingpflichten, Abschlussbuchungen sowie Meldungen an Aufsichtsbehörden. Darüber hinaus waren einige der ursprünglichen Entwickler der Anwendungen nicht mehr im Unternehmen tätig; eine strukturierte Übergabe der technischen Dokumentation und des Anwenderwissens war nicht erfolgt.

Die Analyse zeigte, dass neben der fehleranfälligen manuellen Verarbeitung insbesondere das Fehlen eines zentralen Steuerungsrahmens für die Nutzung individueller Datenverarbeitung ein wesentliches operationelles und regulatorisches Risiko darstellte.

Typische Prüfungsfeststellungen und Handlungsempfehlungen

In aufsichtsrechtlichen Sonderprüfungen wird der Umgang mit IDV-Anwendungen immer wieder als Schwachstelle identifiziert. Die Feststellungen zeigen ein konsistentes Bild: Die vorhandenen Regelwerke sind vielfach unvollständig, veraltet oder unzureichend operationalisiert. Dies führt dazu, dass IDV-Anwendungen oftmals fehlerhaft klassifiziert oder gar nicht erfasst werden. Ebenso fehlen präventive und nachgelagerte Kontrollmechanismen, die eine Aktualisierung und Vollständigkeit des IDV-Registers gewährleisten könnten. Häufig sind die Prozesse zur Steuerung und Überwachung von IDV-Anwendungen nur rudimentär implementiert.

Ursächlich für diese Mängel ist weniger ein technisches Defizit, sondern vielmehr ein strukturelles und prozessuales Problem. In vielen Instituten werden IDV-Anwendungen nicht als gleichwertige IT-Anwendungen betrachtet, obwohl sie teilweise sensible Informationen verarbeiten und geschäftskritische Prozesse unterstützen. Dies steht im Widerspruch zu den regulatorischen Anforderungen, die explizit fordern, dass sämtliche IDV-Anwendungen den Vorgaben des AT 7.2 MaRisk[33] unterliegen und damit die gleichen Ordnungsmäßigkeitskriterien für diese gelten. Diese umfassen zentrale Anforderungen an Informationsrisikomanagement, Zugriffsrechte, Change- und Testmanagement sowie technische und organisatorische Kontrollen. Auch wenn die BAIT zum 17. Januar 2025 außer Kraft traten, bleibt die Relevanz dieser Vorgaben durch die weiterhin gültigen MaRisk und die ergänzenden Anforderungen des DORA[34] unangetastet. Dennoch wird die Steuerung von IDV-Anwendungen häufig operativ und isoliert, ohne eine strategische Einbindung in das übergeordnete Informationsrisikomanagement, betrachtet.

Um diesen Defiziten zu begegnen, bedarf es eines umfassenden Maßnahmenpakets. Zunächst sollte ein klares, institutsweit gültiges Verständnis darüber geschaffen werden, was unter einer IDV-Anwendung zu verstehen ist. Dabei dürfen weder Komplexität noch technischer Umfang alleinige Kriterien sein. Entscheidend ist auch, ob durch die Anwendung schützenswerte Daten verarbeitet und Geschäftsprozesse unterstützt werden. Darauf aufbauend ist ein vollständiges und gepflegtes IDV-Register zu etablieren, in dem alle IDV-Anwendungen durch verpflichtende Meldung systematisch erfasst, Verantwortliche benannt und Risiken bewertet werden.

Ergänzend dazu ist ein strukturiertes Entwicklungs- und Änderungsmanagement erforderlich, das klare Vorgaben für die Erstellung, Anpassung und den Betrieb von IDV-Anwendungen definiert. Dazu gehören Versionierung, Change- und Testmanagement sowie eine dokumentierte Systemarchitektur. Ein dediziertes Berechtigungskonzept nach dem Least-Privilege-Prinzip sowie regelmäßige Rezertifizierungen und Risikobewertungen gewährleisten den fortlaufenden Schutz sensibler Informationen. Die Trennung von Entwicklungs- und Produktivumgebungen sowie dokumentierte Testverfahren vor dem produktiven Einsatz minimieren das Risiko von Fehlfunktionen und Sicherheitsvorfällen.

Darüber hinaus müssen verbindliche Richtlinien für die Nutzung von eigenentwickelten IDV-Anwendungen definiert und geeignete Kontrollmechanismen etabliert werden. Dazu gehört ein Genehmigungsprozess für neue IDV-Anwendungen sowie ein jährlicher Überprüfungsprozess, der sowohl die technische Funktionsfähigkeit als auch die Einhaltung regulatorischer und sicherheitsrelevanter Anforderungen gewährleistet. Schließlich ist sicherzustellen, dass alle IDV-Anwendungen auch den geltenden Datenschutz- und Compliance-Vorgaben entsprechen, insbesondere bei der Verarbeitung personenbezogener oder besonders schützenswerter Daten.

Mit einer solchen institutsweiten, strategisch verankerten Steuerung und Überwachung von IDV-Anwendungen lässt sich nicht nur die regulatorische Konformität sicherstellen, sondern auch ein wesentlicher Beitrag zur Informationssicherheit und Resilienz des Instituts leisten.

4 Lösungsansatz – Prävention statt Reaktion

Die vorangegangenen Kapitel haben eines deutlich gemacht: Die im Rahmen von Sonderprüfungen nach §44 KWG getroffenen Prüfungsfeststellungen folgen einem wiederkehrenden Muster. Ob unvollständige Auslagerungsregister, unklare Rollen im Informationssicherheitsmanagement oder fehlende Nachweisdokumentation, es handelt sich dabei nicht um Einzelfehler, sondern um organisatorische Schwächen.

Solche Mängel entstehen nicht über Nacht, sondern sind das Ergebnis struktureller Defizite, die sich oft über Jahre hinweg aufgebaut und verfestigt haben, weil Zuständigkeiten nicht klar geregelt, Prozesse nicht konsequent gelebt oder regulatorische Anforderungen zu formalistisch interpretiert wurden.

Parallel dazu nimmt der regulatorische Druck stetig zu. Mit der Verschärfung und Präzisierung von MaRisk und DORA erwartet die Aufsicht nicht nur konzeptionelle Regelwerke, sondern deren nachvollziehbare Umsetzung im operativen Alltag. Diese Anforderungen treffen jedoch auf eine Realität, die vielfach von Ressourcenknappheit geprägt ist.

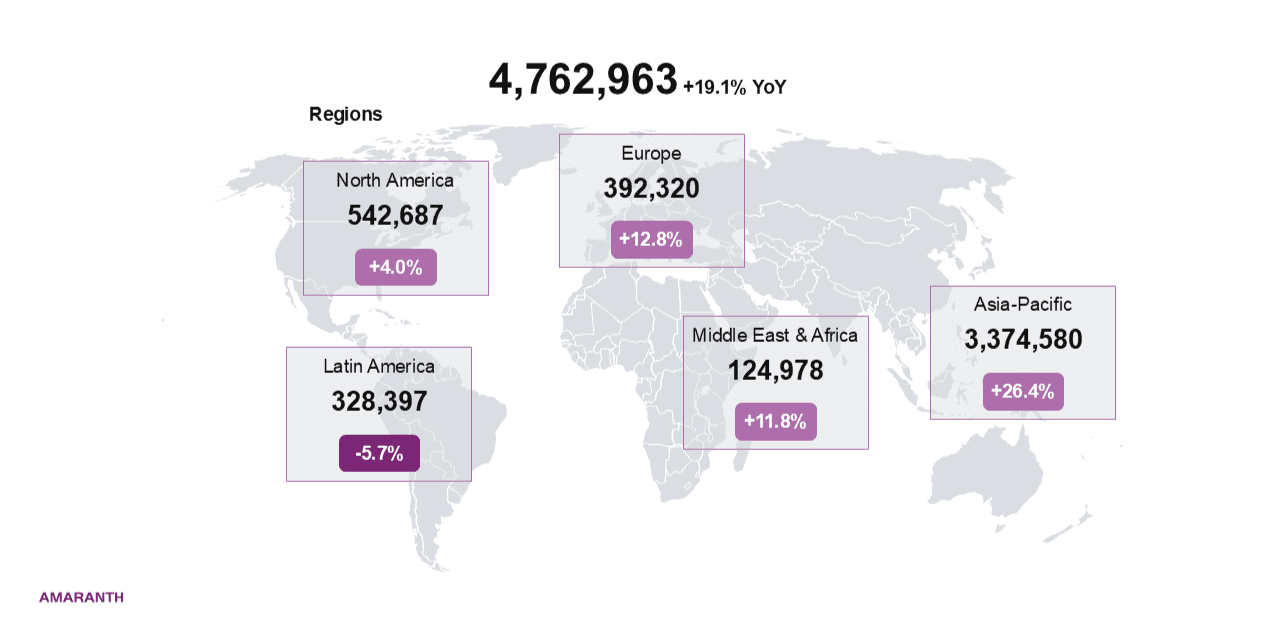

Institute stehen oft vor einem realen Umsetzungsdilemma: Laut der aktuellen ISC2 Cybersecurity Workforce Study 2024[35] fehlen weltweit über 4,7 Millionen Fachkräfte im Bereich IT Sicherheit. Auch in Europa wächst diese Lücke weiter:

Abbildung 8: 2024 Global Cybersecurity Workforce Gap

Daraus folgt für viele Institute, dass der nachhaltige Aufbau interner Expertise wichtig ist, kurzfristige Problembehebungen ohne gezielte externe Unterstützung jedoch kaum realisierbar sind.

Die zentrale Frage ist daher nicht, „wie lösen wir Feststellungen, wenn sie auftreten?“, sondern, „wie vermeiden wir sie von vornherein?“.

Der Schlüssel liegt in einem präventiven Rahmen, der die typischen Schwachstellen bereits im Vorfeld identifiziert und auf dieser Basis konkrete Maßnahmen ableitet. Ziel ist es, Auditierbarkeit planbar zu machen, anstatt sie unter Zeitdruck und Reaktivität herstellen zu müssen.

Ein zentraler Hebel auf diesem Weg ist die strukturierte Standortbestimmung: Wo steht das Institut heute hinsichtlich fachlicher, prozessualer, dokumentarischer und struktureller Umsetzung regulatorischer Anforderungen?

Genau an diesem Punkt setzt der DORA Compliance Scan an. Er schafft Transparenz über den tatsächlichen Umsetzungsstand, identifiziert bestehende Gaps, priorisiert Handlungsfelder und bildet damit die Grundlage für eine Organisation, die regulatorische Anforderungen nicht nur erfüllt, sondern dauerhaft wirksam umsetzt.

4.1 Standortbestimmung - DORA Compliance Scan

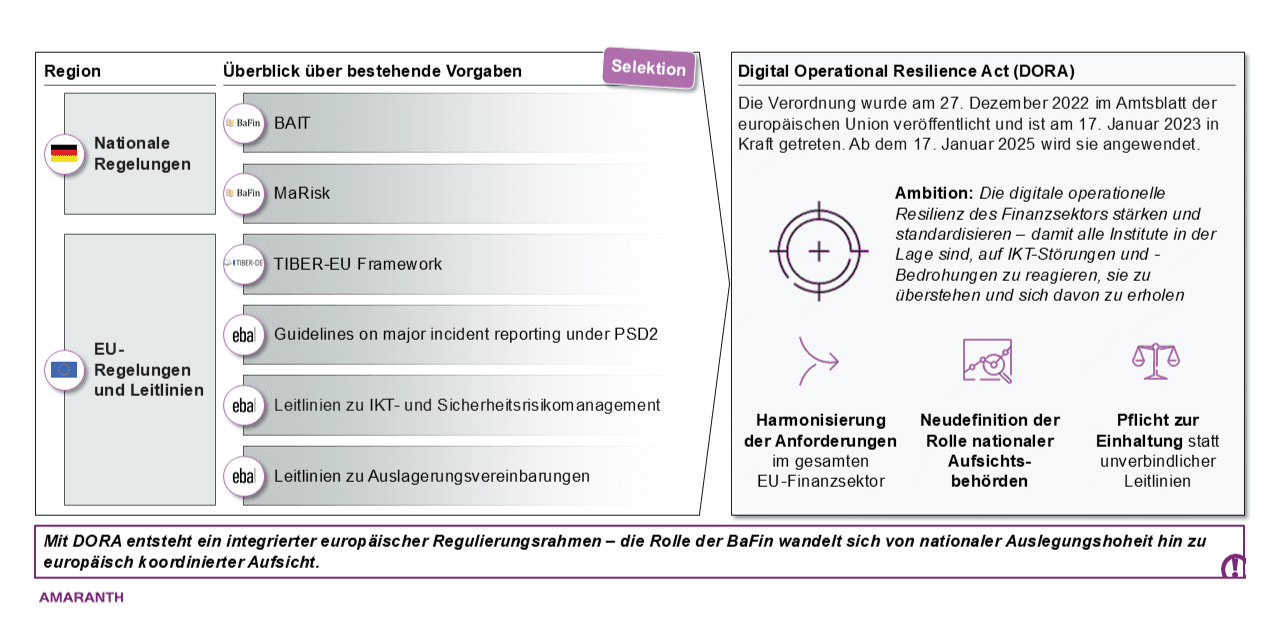

Wie eingangs bereits geschildert, wurde mit Einführung der DORA die BAIT als nationale Regelungen formal außer Kraft gesetzt, wobei davon ausgegangen werden kann, dass die zugrunde liegenden Anforderungen weiterhin Bestand haben. Solange keine Novellierung der MaRisk erfolgt ist, sind die Regelungen der BAIT im deutschen Aufsichtsrahmen weiterhin als Auslegungshilfe zu betrachten, nun ergänzt um die neuen Anforderungen aus DORA. Die folgende Abbildung verdeutlicht, wie DORA nationale Regelwerke wie BAIT und MaRisk in einen übergeordneten europäischen Rahmen überführt. Vor diesem Hintergrund rückt eine zentrale Frage in den Fokus: Wie gut ist die eigene Organisation tatsächlich aufgestellt, um den gestiegenen regulatorischen Anforderungen aus DORA gerecht zu werden. Und zwar nicht nur auf dem Papier, sondern im operativen Alltag?

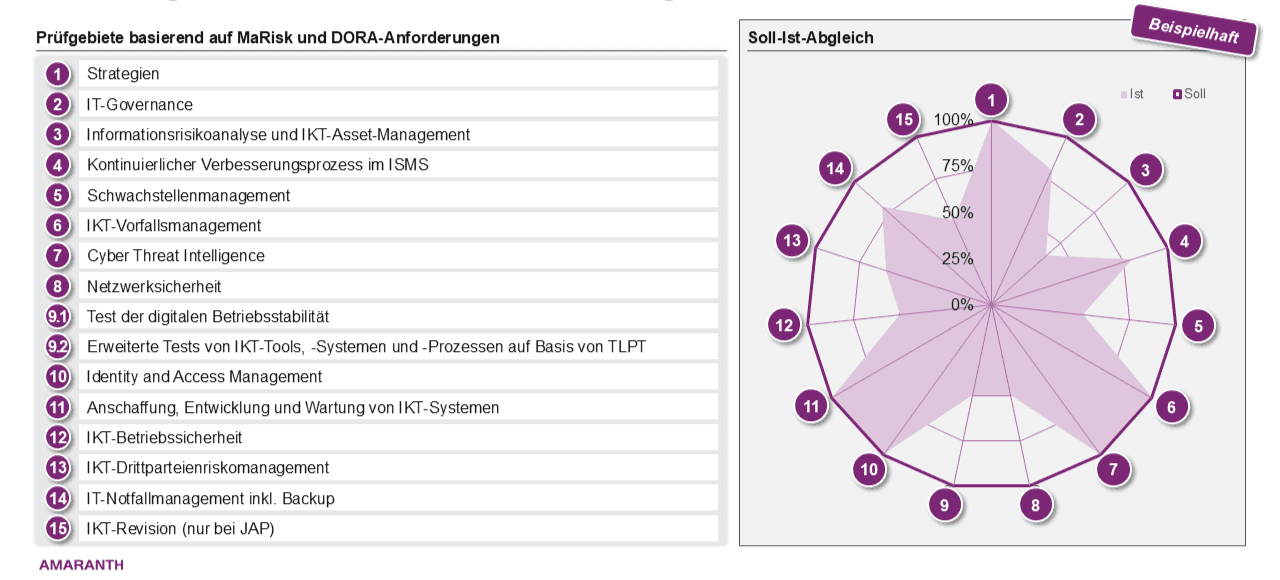

Abbildung 9: DORA harmonisiert Vorschriften und Leitlinien zur operationellen Resilienz

Um diese Frage belastbar zu beantworten, haben wir einen DORA Compliance Scan entwickelt. Es dient der strukturierten Standortbestimmung entlang der nationalen und internationalen regulatorischen Anforderungen im Bereich Informationstechnologie bzw. Informations- und Kommunikationstechnologie, mit dem Ziel, Lücken sichtbar zu machen, Handlungsfelder zu priorisieren und daraus konkrete Entwicklungsschritte entlang der die DORA ergänzenden Regulatory Technical Standards (RTS) und Implementing Technical Standards (ITS) abzuleiten. Hierzu haben wir die Anforderungen der DORA in 15 Prüfbereiche unterteilt, welche die Vorgaben der MaRisk weiterhin abbilden und die Regelungsfülle übersichtlich sowie prüfbar darstellen und es erlauben, die Umsetzung auch modular in einzelnen Teilbereichen zu prüfen.

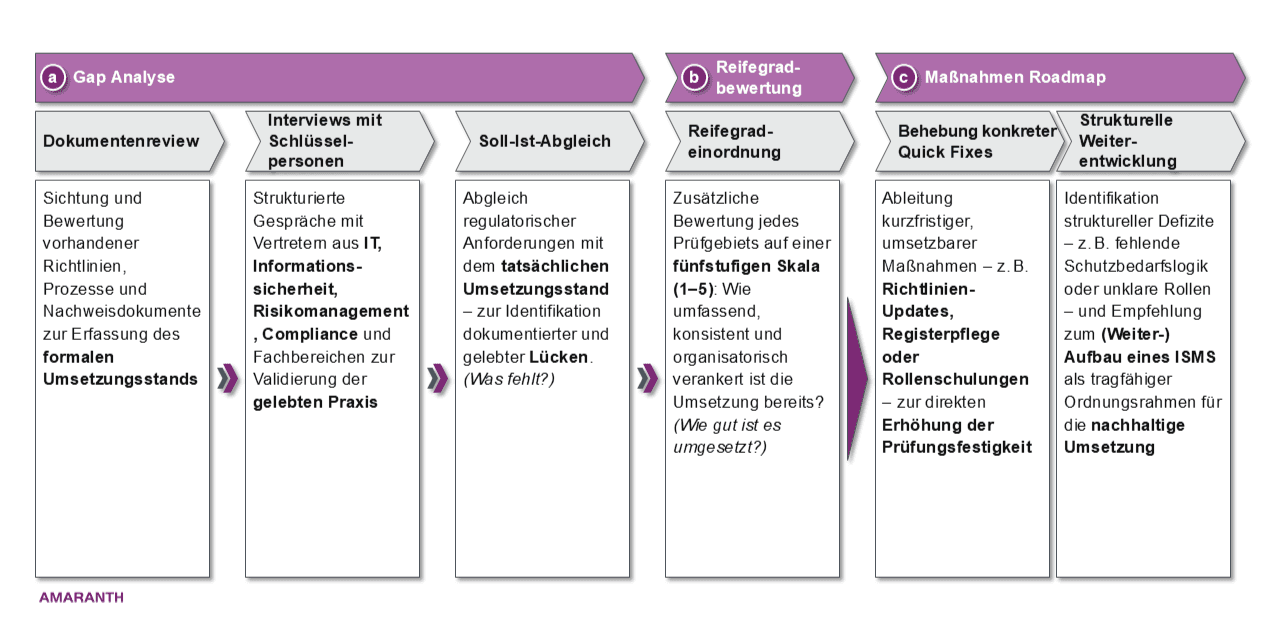

Das Assessment umfasst folgende methodische Schritte:

Abbildung 10: Standort bestimmen, Lücken erkennen, Handlungsbedarf ableiten

a. Gap Analyse

Die Gap-Analyse vergleicht den aktuellen Umsetzungsstand des Instituts mit dem regulatorisch geforderten Soll. Dabei geht es um die formale Erfüllung gesetzlicher und aufsichtsrechtlicher Anforderungen, z. B.:

Gibt es eine IT-Strategie, die DORA-relevante Steuerungsbereiche adressiert?

Existiert eine Schutzbedarfsfeststellung für alle IT-gestützten Geschäftsprozesse und wird der Schutzbedarf korrekt sowie nachvollziehbar auf die Komponenten des Informationsverbunds vererbt?

Sind die Anforderungen an das Informationsregister gemäß DORA Art. 28 Abs. III[36] und gleichzeitig die Vorgaben an das Auslagerungsregister nach MaRisk AT 9 Tz. 14 erfüllt?

Im Fokus stehen also inhaltliche und dokumentarische Lücken. Was fehlt, ist veraltet oder unvollständig? Die Ergebnisse bilden die Grundlage für eine risikoorientierte Maßnahmenplanung.

Doch die reine Lückenanalyse reicht nicht aus. Denn viele regulatorische Anforderungen können formal erfüllt, aber operativ kaum wirksam umgesetzt sein. Genau hier kommt das Reifegradmodell ins Spiel.

b. Reifegradbewertung: Wie tragfähig ist das Vorhandene?

Ergänzend zur Gap-Analyse bewerten wir die Umsetzungsreife pro Themenfeld. Denn auch formal erfüllte Anforderungen können im Alltag unwirksam bleiben, wenn Rollen, Prozesse oder Steuerungssysteme nicht gelebter Praxis entsprechen. Die Grundlage dafür bildet ein Reifegradmodell, das entlang der relevanten Prüfbereiche aus MaRisk und DORA alle zentralen Steuerungsfelder systematisch analysiert. Jedes der 15 Prüfgebiete wird auf einer Skala von 1 bis 5 bewertet und folgt damit dem bewährten Ansatz des Capability Maturity Models (CMM, SEI / Carnegie Mellon). Es umfasst die folgenden Reifegrade:

Ad-hoc – Kein definiertes Vorgehen vorhanden

Dokumentiert – Regelwerke existieren, aber Umsetzung ist uneinheitlich

Gelebt – Prozesse sind etabliert und Verantwortlichkeiten definiert

Integriert – Bereichsübergreifende Steuerung, regelmäßige Reviews

Optimiert – Kontinuierliche Verbesserung durch KPIs und Audits

Die Auswertung wird grafisch im radialen Soll-Ist-Diagramm dargestellt, wie in folgender Abbildung 11 gezeigt:

Abbildung 11: DORA Reifegradmodell

Diese Visualisierung zeigt auf einen Blick, wo der größte Handlungsbedarf besteht und welche Themen im Institut bereits gut verankert sind.

Das Ergebnis ist ein belastbares Lagebild zum Umsetzungsstand, zum konkreten Handlungsbedarf und zu bestehenden Prüfungsrisiken und schafft damit eine fundierte Grundlage für die zielgerichtete Umsetzung.

c. Maßnahmen-Roadmap

Aus der Gap Analyse und der Reifegradbewertung ergeben sich typischerweise zwei Stoßrichtungen:

Einerseits können konkrete Schwachstellen und „Quick Fixes“ adressiert werden, etwa durch die Überarbeitung einzelner Richtlinien, die Nachpflege des Auslagerungsregisters oder Schulungen definierter Rollen.

Andererseits kann ein grundlegender Bedarf an struktureller Neuaufstellung aufgezeigt werden insbesondere dann, wenn zentrale Themen wie Rollenverantwortung, Schutzbedarfsfeststellung, Risikosteuerung oder Nachweisdokumentation bislang nur unvollständig oder gar nicht implementiert sind.

In diesen Fällen empfiehlt sich der Aufbau oder die gezielte Weiterentwicklung eines tragfähigen Informationssicherheitsmanagementsystems (ISMS), nicht als Selbstzweck, sondern als methodisch fundierter Ordnungsrahmen zur dauerhaften Umsetzung der zentralen aufsichtsrechtlichen Anforderungen.

4.2 Fundament schaffen - Aufbau oder partielle Erweiterung eines ISMS

a. Das ISMS als aufsichtsrechtlicher Ordnungsrahmen

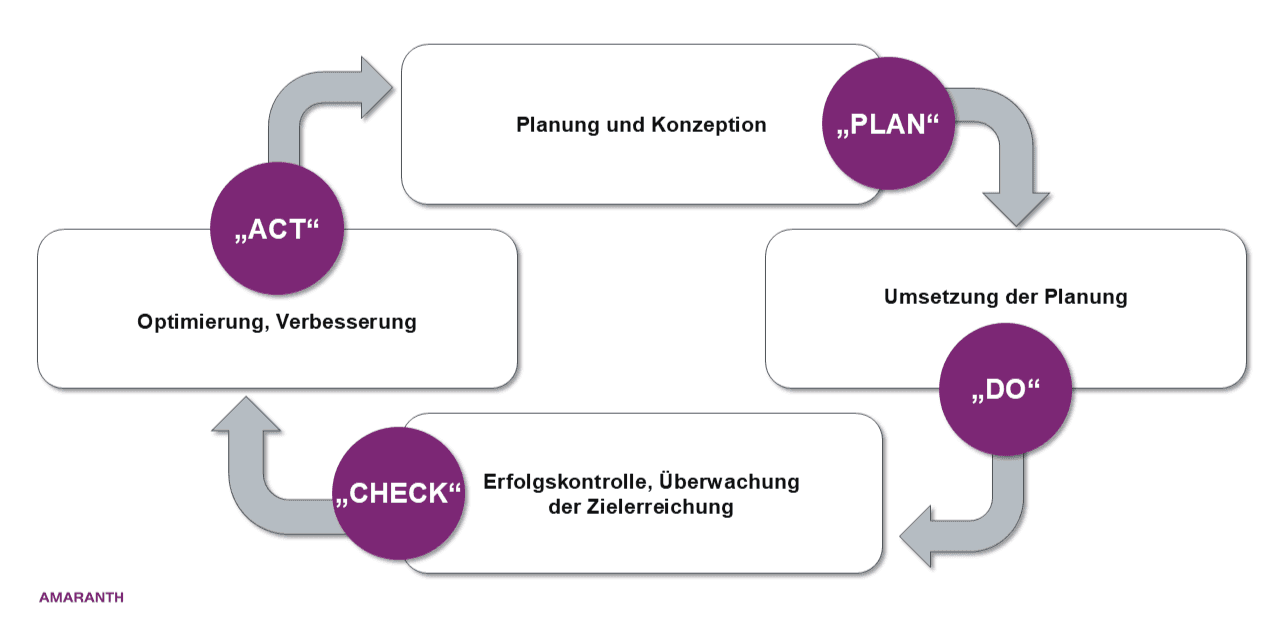

Ein ISMS ist ein strukturierter Rahmen zur Steuerung der Informationssicherheit innerhalb einer Organisation. Es legt Ziele, Verantwortlichkeiten, Prozesse und Maßnahmen fest, um u.a. Informationsrisiken systematisch zu analysieren und zu behandeln, vertrauliche Daten zu schützen und Sicherheitsvorfälle zu vermeiden. Dabei handelt es sich nicht um eine einmalige Maßnahme, sondern um einen kontinuierlichen Steuerungsprozess.

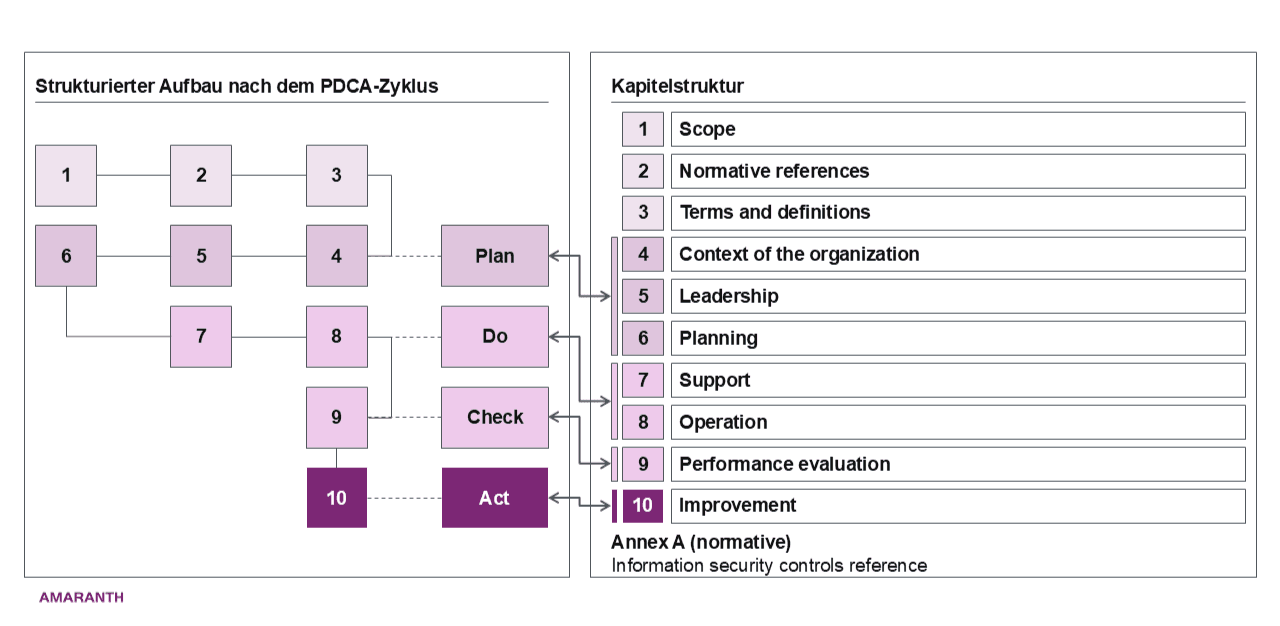

Ein wirksames ISMS gewährleistet, dass sicherheitsrelevante Aktivitäten geplant, dokumentiert und regelmäßig überprüft werden - von der Struktur- und Schutzbedarfsanalyse, über die Umsetzung technischer und organisatorischer Maßnahmen, bis hin zur Wirksamkeitskontrolle. Grundlage eines jeden ISMS, unabhängig davon, ob es nach ISO/IEC 2700, auf Basis des BSI IT-Grundschutzes oder eines anderen anerkannten Standards aufgebaut ist, ist der PDCA-Zyklus (Plan – Do – Check – Act), auch bekannt als Deming-Kreis, welcher nachfolgend schematisch dargestellt ist:

Abbildung 12: Managementzyklus nach Deming (PDCA-Zyklus)

Dieser kontinuierliche Verbesserungsprozess sorgt dafür, dass Sicherheitsmaßnahmen nicht nur eingeführt, sondern regelmäßig geprüft, bewertet und weiterentwickelt werden.[37]

Die vier Phasen stellen sich wie folgt dar:

Plan: Definition von Zielen, Risikoanalyse, Schutzbedarfsfeststellung, Auswahl geeigneter Maßnahmen

Do: Umsetzung der Maßnahmen, Etablierung von Richtlinien, Prozessen und Zuständigkeiten

Check: Prüfung der Wirksamkeit (z. B. durch Audits, Kennzahlen, Schwachstellenanalysen)

Act: Ableitung von Optimierungen und Anpassung des Systems

Die Notwendigkeit zur Etablierung eines ISMS ergibt sich nicht nur aus einer Best Practice-Perspektive, sondern ist auch aufsichtsrechtlich eindeutig vorgegeben. So heißt es in MaRisk AT 7.2 Tz. 2, dass sich Institute bei der Ausgestaltung ihrer IT-Systeme und -Prozesse an gängigen Standards zu orientieren haben. In den erläuternden Hinweisen werden dabei explizit sowohl der BSI IT-Grundschutz als auch die ISO/IEC 27000-Serie genannt.

Damit wird klar: Die Aufsicht erwartet von Finanzinstituten ein strukturiertes Managementsystem zur Informationssicherheit, das sich an anerkannten Standards ausrichtet.

Auch die DORA fordern die Implementierung dieses kontinuierlichen Verbesserungsprozesses.[38]

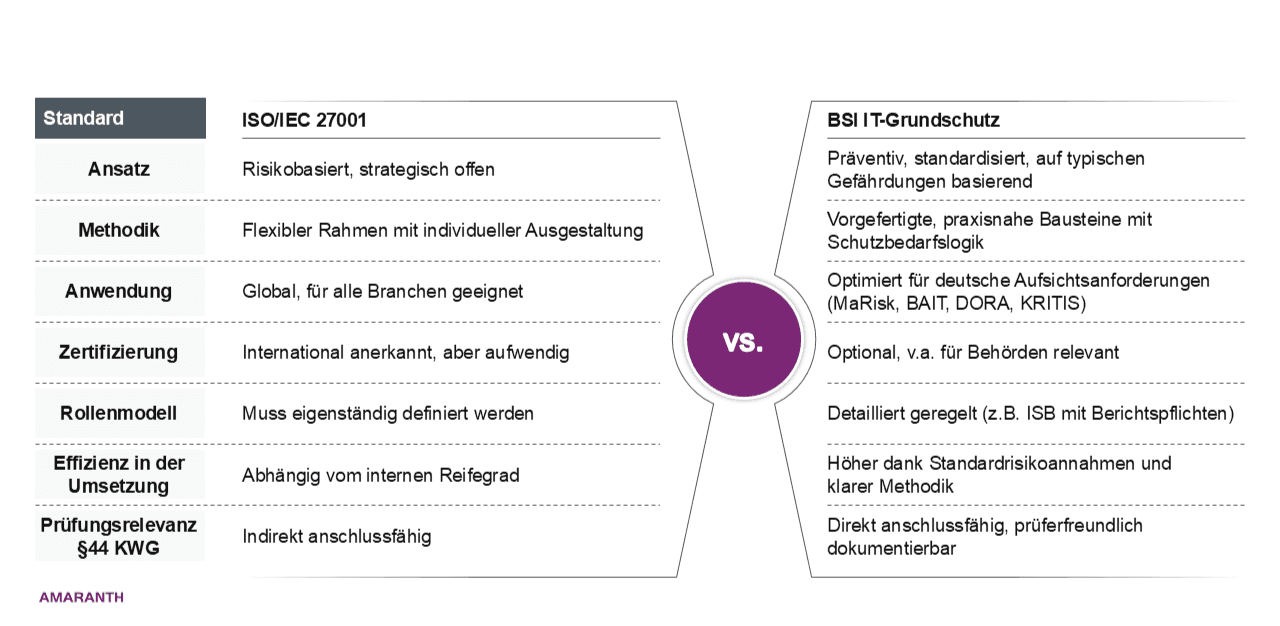

b. ISO/IEC 27001 vs. BSI IT-Grundschutz: Zwei Wege zur Umsetzung

Nach der grundsätzlichen Einordnung eines ISMS stellt sich für Organisationen die entscheidende Frage: An welchem Standard soll sich das Informationssicherheitsmanagement konkret ausrichten? Die international und national anerkannten Rahmenwerke ISO/IEC 27001 und BSI IT-Grundschutz verfolgen das Ziel, Informationssicherheit systematisch zu steuern, unterscheiden sich jedoch klar in Ansatz, Detaillierungsgrad und Umsetzungstiefe.

ISO/IEC 27001 – international etabliert, flexibel und offen:

Die ISO/IEC 27001[39] ist der weltweit führende und am weitesten verbreitete Standard für Informationssicherheitsmanagementsysteme. Sie wurde erstmals im Jahr 2005 durch die Internationale Organisation für Normung (ISO) gemeinsam mit der International Electrotechnical Commission (IEC) veröffentlicht, basierend auf dem britischen Standard BS 7799, der als Grundlage diente. Die aktuelle Fassung stammt aus dem Jahr 2022 und spiegelt neueste Anforderungen an moderne Informationssicherheit wider.

ISO/IEC 27001 ist Teil der ISO/IEC-27000-Familie, die aus einer Reihe thematisch verwandter Normen besteht. Sie definiert die Anforderungen an ein ISMS, während die ISO/IEC 27002 die zugehörigen Maßnahmen und Umsetzungshinweise liefert.

Darüber hinaus umfasst die Normenfamilie Leitlinien zum Informationsrisikomanagement (27005), zur Auditierung (27007), zur Cloud-Sicherheit (27017) sowie zur Lieferkettensicherheit (27036). Im Zentrum der ISO/IEC 27001 stehen u.a.:

die systematische Identifikation und Behandlung von Informationssicherheitsrisiken

die Einführung eines Verbesserungsprozesses nach dem PDCA-Modell

sowie ein umfangreicher Maßnahmenkatalog (Annex A), der sowohl technische als auch organisatorische Sicherheitsanforderungen definiert

Die nachfolgende Darstellung zeigt den Aufbau der Norm ISO/IEC 27001:2022 und ordnet diese den Phasen des weiter oben beschriebenen kontinuierlichen Verbesserungsprozess zu.

Abbildung 13: Aufbau der ISO/IEC 27001 im Überblick

Die ISO/IEC 27001 schreibt keine konkreten Tools oder Prozesse vor, sondern stellt einen flexiblen, anbieteragnostischen Rahmen bereit, der individuell an Organisationen aller Branchen und Größen angepasst werden kann. Diese Offenheit ist sowohl Stärke als auch Herausforderung: Die Umsetzungstiefe sowie Rollen- und Maßnahmenbeschreibungen müssen durch das Unternehmen selbst konkretisiert werden.

BSI IT-Grundschutz – regulatorisch anschlussfähig, methodisch fundiert:

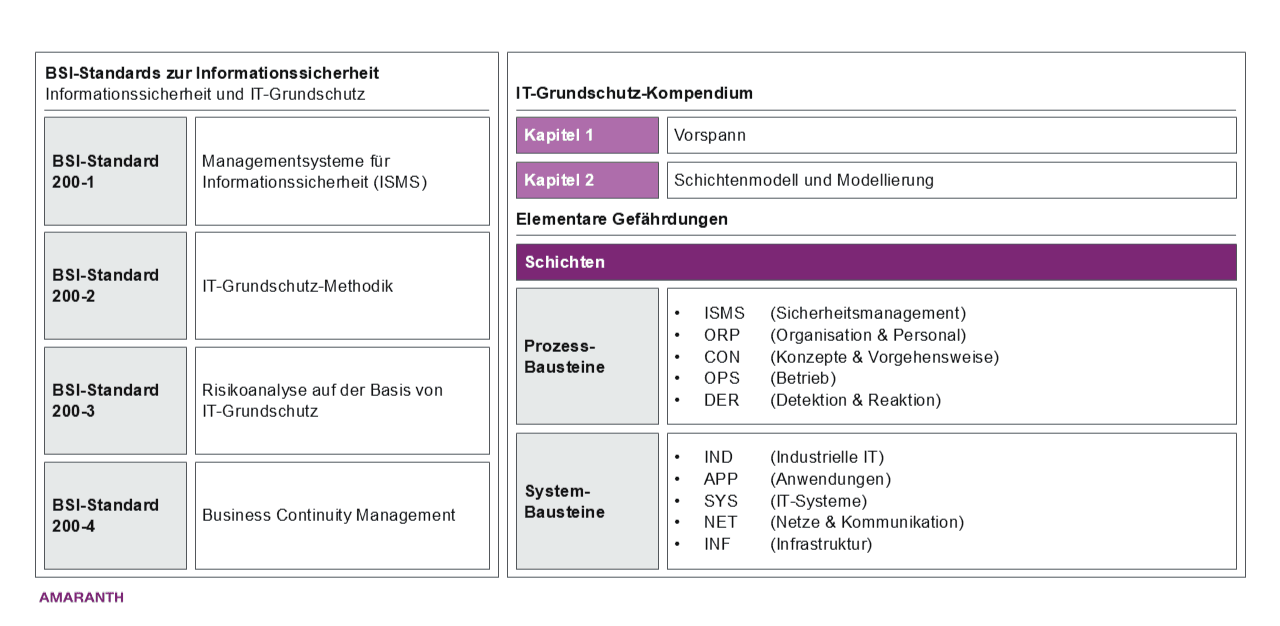

Dem gegenüber steht der BSI IT-Grundschutz[40], der als zentraler Referenzrahmen für Informationssicherheit in deutschen Behörden gilt. Seit seiner Einführung 1994 wurde er kontinuierlich weiterentwickelt und besteht heute aus zwei komplementären Säulen sowie mehreren Referenzdokumenten, welche folgend dargestellt sind:

Abbildung 14: Übersicht über BSI-Publikationen zum Sicherheitsmanagement

Die BSI-Standards (200-1 bis 200-4) können als Leitplanken genutzt werden und legen das methodische Vorgehen beim Aufbau eines ISMS auf Basis des IT-Grundschutzes fest. Diese umfassen:

BSI-Standard 200-1: Grundsätze und Aufbau von Managementsystemen für Informationssicherheit (ISMS)

BSI-Standard 200-2: Methodik zur Einführung und Umsetzung von IT-Grundschutz

BSI-Standard 200-3: Vorgehen zur Risikoanalyse auf Basis von Grundschutz

BSI-Standard 200-4: Business Continuity Management (BCM)

BSI-Standard 100-4 (vormals): Notfallmanagement (als Altbestand weiterhin referenziert)

Das IT-Grundschutz-Kompendium ergänzt die Standards durch konkrete, modular aufgebaute Bausteine, die nach dem sogenannten Schichtenmodell gegliedert sind und hier als Umsetzungshilfe eingesetzt werden können. Dabei unterscheidet das Kompendium zwischen dem Prozess-Bausteinen und dem System Bausteinen. Jeder Baustein umfasst dabei:

eine thematische Einordnung und Zielbeschreibung

eine Übersicht typischer Gefährdungen, welche durch die Umsetzung des Bausteins adressiert werden

abgestufte Anforderungen (Basis-, Kern- und Standard-Absicherung)

sowie praxisnahe Umsetzungshinweise auf Basis von Best Practices

Durch die modulare Struktur können Institute den Grundschutz flexibel und ressourcenschonend an ihre spezifischen Gegebenheiten anpassen. Gleichzeitig reduziert sich der Analyseaufwand, da viele Standardrisiken bereits durch das BSI vorab berücksichtigt wurden. Ein besonderer Vorteil wird im Dokument selbst deutlich. So heißt es: „In der Vorgehensweise nach IT-Grundschutz wird bei der Erstellung der IT-Grundschutz-Bausteine implizit eine Risikobewertung für typische Einsatzbereiche mit normalem Schutzbedarf durchgeführt. Hierbei werden nur solche Gefährdungen betrachtet, die nach sorgfältiger Analyse eine so hohe Eintrittshäufigkeit oder so einschneidende Auswirkungen haben, dass Sicherheitsmaßnahmen ergriffen werden müssen. Typische Gefährdungen, gegen die sich jeder schützen muss, sind z. B. Schäden durch Feuer, Wasser, Einbrecher, Schadsoftware oder Hardware-Defekte. Dieser Ansatz hat den Vorteil, dass Anwender des IT-Grundschutzes für einen Großteil des Informationsverbundes keine individuelle Bedrohungs- und Schwachstellenanalyse durchführen müssen, weil diese vorab vom BSI bereits durchgeführt wurde.“[41]

Kompakter Vergleich beider Standards

Beide Standards bieten tragfähige Rahmenwerke für den Aufbau eines ISMS, unterscheiden sich jedoch deutlich in Ansatz, Zielsetzung und praktischer Anwendung:

Abbildung 15: Vergleich führender ISMS-Standards – Orientierung für Finanzinstitute im regulatorischen Umfeld

Im internationalen Kontext mag ISO/IEC 27001 in puncto Zertifizierbarkeit und globaler Anschlussfähigkeit Vorteile bieten. Für Institute im deutschen Finanzsektor mit prüfungsrelevanten Anforderungen nach MaRisk, BAIT und DORA sprechen jedoch viele Gründe für eine Ausrichtung am BSI IT-Grundschutz:

Deutlich reduzierte Auslegungsspielräume und höhere Umsetzungspräzision

Hohe Anschlussfähigkeit an die Erwartungshaltung der Aufsicht

Entlastung durch praxisbewährte Schutzmaßnahmen und Gefährdungsannahmen

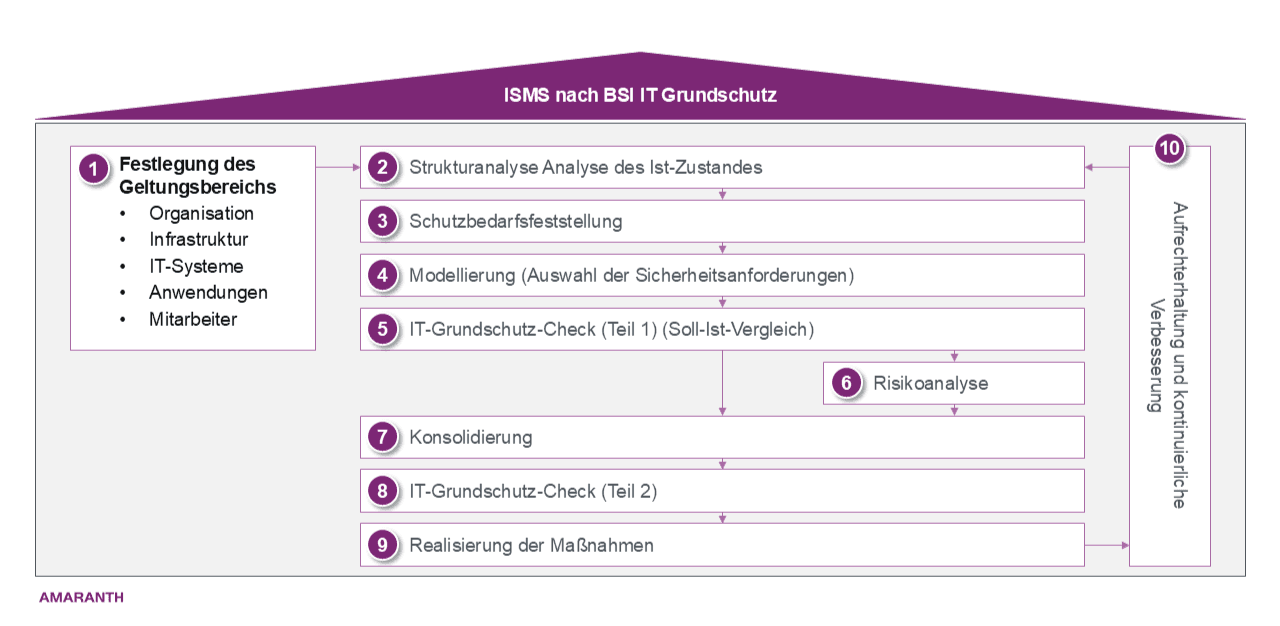

c. Aufbau eines ISMS nach BSI IT-Grundschutz

Vor dem Hintergrund der inhaltlichen Stärken und regulatorischen Anschlussfähigkeit sollte sich der Aufbau eines ISMS für primär im deutschen Finanzsektor agierenden Unternehmen am BSI IT-Grundschutz orientieren.

Der Aufbau eines ISMS nach BSI-Grundschutz folgt einem klar definierten Vorgehen. Die Methode gliedert sich in 10 aufeinander aufbauende Schritte, die eine vollständige Sicherheitskonzeption ermöglichen, von der Bestandsaufnahme bis zur Umsetzung konkreter Maßnahmen. Die folgende Darstellung illustriert diesen iterativen Prozess:

Abbildung 16: Aufbau eines ISMS nach dem BSI IT-Grundschutz-Standard

1. Festlegung des Geltungsbereichs

Zunächst wird definiert, für welchen Teil der Organisation das ISMS gelten soll. Dies kann ein gesamtes Unternehmen, eine Geschäftseinheit oder ein einzelner IT-Dienst sein. Dabei werden Organisation, Infrastruktur, IT-Systeme, Anwendungen und Mitarbeiter in den Geltungsbereich aufgenommen. Eine präzise Eingrenzung ist essenziell, da sie den Analyse- und Umsetzungsaufwand maßgeblich bestimmt.

2. Strukturanalyse (Ist-Zustand erfassen)

In einem zweiten Schritt wird der Informationsverbund im gewählten Geltungsbereich dokumentiert: Welche Prozesse, Anwendungen, Systeme, Netzwerkverbindungen und Verantwortlichkeiten existieren? Die Abbildung des Informationsverbunds ist kein Selbstzweck, sondern bildet die Grundlage für die spätere Schutzbedarfsfeststellung und Modellierung.

3. Schutzbedarfsfeststellung

Auf Ebene der Geschäftsprozesse und Anwendungen wird systematisch analysiert, wie hoch der Schutzbedarf der verarbeiteten Informationen in Bezug auf Vertraulichkeit, Integrität, Verfügbarkeit (und Authentizität im Finanzsektor) ist und anschließend an die darunterliegenden Komponenten des Informationsverbunds vererbt. Ziel ist es, die Kritikalität transparent zu machen, also zu erkennen, welche Elemente in der IT-Landschaft besonders schutzwürdig sind, weil sie geschäftskritische oder bankaufsichtsrelevante Daten verarbeiten.

4. Modellierung der Sicherheitsanforderungen

Basierend auf der Schutzbedarfsfeststellung werden geeignete Maßnahmenbausteine aus dem IT-Grundschutz-Kompendium ausgewählt. Diese sind thematisch gegliedert und lassen sich anhand der ermittelten Schutzbedarfe modellieren.

5. IT-Grundschutz-Check (Teil 1 – Soll-Ist-Vergleich)

Nun folgt die erste Bewertung: Welche der vorgesehenen Maßnahmen sind bereits dokumentiert und umgesetzt und wo bestehen Lücken? Dabei werden sowohl technische als auch organisatorische Anforderungen betrachtet. Dieser Soll-Ist-Vergleich bildet die Grundlage für den Umsetzungsplan bei noch nicht umgesetzten Kontrollen sowie entsprechenden Risikobetrachtungen.

6. Optionale Risikoanalyse (bei hohem Schutzbedarf)

Für besonders kritische Prozesse oder Systeme, bei erhöhtem Schutzbedarf, kann zusätzlich eine spezifische Risikoanalyse erfolgen. Diese geht über den Standard-Grundschutz hinaus und betrachtet individuelle Bedrohungsszenarien, Eintrittswahrscheinlichkeiten und mögliche Schäden. Ziel ist es, gezielt zusätzliche Sicherungsmaßnahmen zu definieren.

7. Konsolidierung der Ergebnisse

Die Ergebnisse aus Grundschutz-Check und Risikoanalyse werden nun zusammengeführt. Dies umfasst auch die Priorisierung der Maßnahmen sowie das Clustern ähnlicher Anforderungen. Die Konsolidierung sorgt für einen konsistenten Gesamtplan, der später in der Praxis effizient umgesetzt werden kann.

8. IT-Grundschutz-Check (Teil 2 – Plausibilisierung)

In einem zweiten Kontrollschritt wird der konsolidierte Maßnahmenplan auf Vollständigkeit und Umsetzbarkeit geprüft. Ziel ist es, ein realistisches und handhabbares Sicherheitskonzept vorzulegen, das sowohl den Anforderungen entspricht als auch operativ umsetzbar ist.

9. Realisierung der Maßnahmen

Nun beginnt die Umsetzung. Technische und organisatorische Maßnahmen werden implementiert, Zuständigkeiten geklärt, Richtlinien überarbeitet oder erstellt, Mitarbeitende geschult. Wichtig hierbei: Alle Schritte werden dokumentiert, um Nachvollziehbarkeit und Prüfungsfestigkeit sicherzustellen.

10. Aufrechterhaltung und kontinuierliche Verbesserung

Ein ISMS ist kein Projekt mit Enddatum. Es lebt davon, regelmäßig überprüft, angepasst und weiterentwickelt zu werden, insbesondere bei neuen Technologien, veränderten Bedrohungslagen oder geänderten regulatorischen Anforderungen. Der PDCA-Zyklus bildet hierfür das methodische Fundament.

Der BSI IT-Grundschutz bietet ein vollständiges, standardisiertes Vorgehensmodell, das besonders gut auf die Bedürfnisse regulierter Finanzinstitute in Deutschland abgestimmt ist. Er schafft einen belastbaren Rahmen für Informationssicherheit. Durch die klare Schrittfolge, vorgefertigte Maßnahmenbausteine und abgestufte Schutzniveaus ist der BSI-Grundschutz sowohl für Einsteiger als auch für erfahrene Organisationen geeignet.

Auch für international tätige Finanzkonzerne bietet es sich an, die technischen und organisatorischen Kontrollen für die deutsche Entität am BSI-Grundschutz auszurichten, um der Erwartungshaltung der Aufsicht entgegenzukommen. Dadurch kann auf Konzernebene ein ISMS nach ISO/IEC 27001 implementiert werden, welches in bestimmten Aspekten auf den BSI-Grundschutz zugreift. Das BSI bietet hierfür eine Gegenüberstellung der ISO/IEC 27001 und dem BSI-Grundschutz.

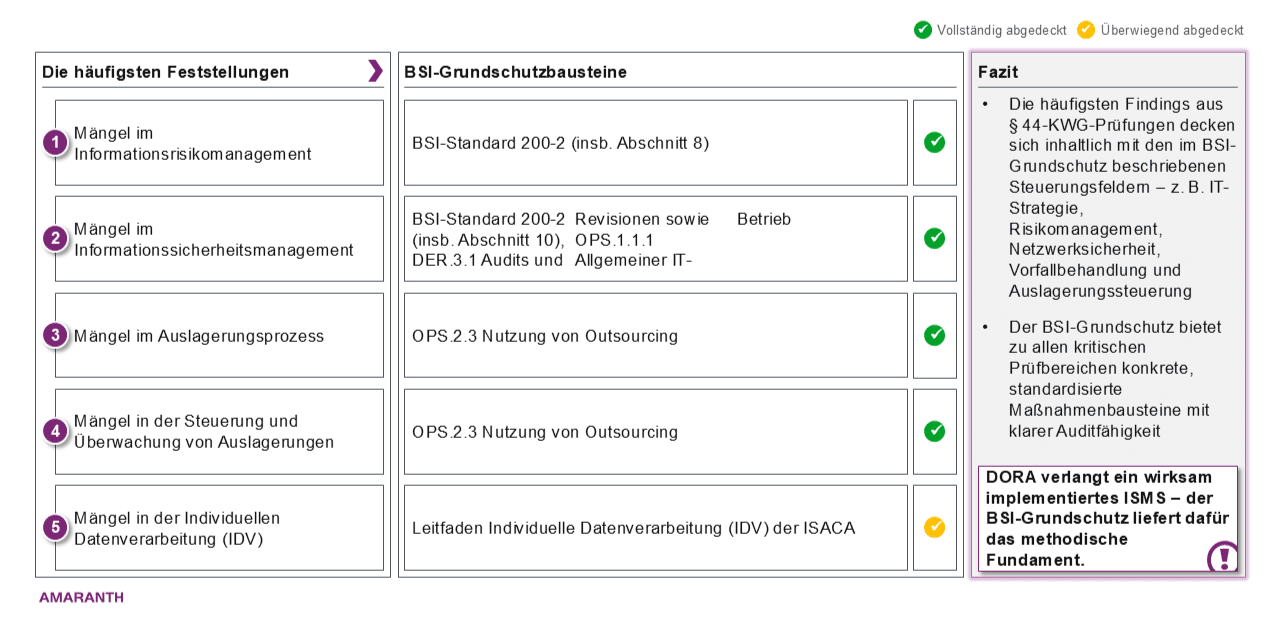

d. Mapping der häufigsten Prüfungsfeststellungen: Wie der BSI-Grundschutz konkret wirkt

Um die Wirksamkeit des BSI-Grundschutzes in der Praxis sichtbar zu machen, haben wir in der untenstehenden Abbildung die zehn häufigsten Feststellungen aus § 44-KWG-Prüfungen, wie sie im Hauptteil analysiert wurden, den entsprechenden Bausteinen des IT-Grundschutzes sowie gängigen Standards gegenübergestellt.

Wo keine entsprechenden Ressourcen des BSI einschlägig sind, haben wir zutreffende verfügbare Standards referenziert.

Abbildung 17: BSI-Grundschutz als Antwort auf die häufigsten § 44-KWG-Prüfungsfeststellungen

Die vorliegende Gegenüberstellung zeigt: Ein methodisch aufgebautes ISMS nach BSI-Grundschutz adressiert eine Vielzahl typischer Prüfungsfeststellungen, wie sie regelmäßig im Rahmen von § 44 KWG-Sonderprüfungen auftreten.

Nahezu alle relevanten Schwächen, von Mängeln in der IT-Strategie, über Defizite im Sicherheitsvorfallmanagement bis hin zu unzureichender Auslagerungssteuerung, lassen sich konkreten Bausteinen des IT-Grundschutz-Kompendiums zuordnen.

Diese systematische Abdeckung macht den BSI-Grundschutz zu einem wirkungsvollen Werkzeug für Institute im deutschen Finanzsektor, um regulatorische Anforderungen operativ umzusetzen, dokumentationssicher zu verankern und prüfungsrelevante Risiken proaktiv zu minimieren.

4.3 Automatisierung von Compliance-Arbeit

Angesichts der aufgezeigten typischen Mängel rückt der Einsatz moderner Technologie in den Fokus, um die schriftlich fixierte Ordnung (sfO) effektiv zu stärken. Eine widerspruchsfreie, auditierbare sfO gewinnt stark an Bedeutung – nicht nur, weil sie das Herzstück der Geschäftsorganisation bildet, sondern auch als erster Anlaufpunkt für Prüfer. Viele Institute stehen jedoch vor der Herausforderung, ihre umfangreichen internen Regelwerke stets aktuell, konsistent und prüfungssicher zu halten. Aufgrund der schnellen Marktentwicklung entstehen zur Zeit viele Tools, die Compliane-Verantwortliche und Organisationsentwickler unterstützen. Hier setzt bspw. die Plattform AutoCompliance an, die als zweigleisige Lösung konzipiert ist. Zum einen arbeitet sie als Power-User-Tool für Compliance-Expertinnen und -Experten, zum anderen als Chatbot-basierte Wissensschnittstelle für alle Fachbereiche. Beide Ansätze zusammen verbessern Qualität, Transparenz und Effizienz in der Umsetzung regulatorischer Anforderungen erheblich und helfen, Prüfungsfeststellungen präventiv zu vermeiden.

a. AutoCompliance als Power-Tool für Expertinnen und Experten der Compliance

Für Compliance-Verantwortliche und Organisationsentwickler bietet AutoCompliance ein leistungsfähiges Werkzeug, um die sfO systematisch aufzubauen, fortlaufend zu pflegen und revisionssicher zu prüfen. Zentrale Regelwerke, Richtlinien und Prozesse können in der Plattform strukturiert abgebildet und miteinander verknüpft werden. Dabei unterstützt das Tool insbesondere in folgenden Bereichen:

Vollständigkeits- und Konsistenzprüfungen

AutoCompliance automatisiert die Überprüfung der sfO auf Vollständigkeit und Widerspruchsfreiheit. Das Tool gleicht etwa neue oder geänderte regulatorische Vorgaben (z. B. aus MaRisk-Novellen oder der Einführung von DORA) mit den vorhandenen internen Richtlinien ab und identifiziert Lücken. Ebenso können unternehmensinterne Dokumente miteinander verglichen werden, um widersprüchliche Regelungen oder Überschneidungen aufzudecken. Diese proaktive Konsistenzprüfung adressiert eines der häufigsten Probleme in Finanzinstituten: Inkonsistente oder veraltete Vorgaben, die in Prüfungen bemängelt werden.

Verknüpfung von Anforderungen und Dokumenten

Ein wesentliches Merkmal einer robusten sfO ist die klare Abbildung regulatorischer Anforderungen in den internen Regelwerken. AutoCompliance ordnet jedem Abschnitt einer internen Richtlinie die einschlägigen Gesetze, Verordnungen oder Rundschreiben zu. Auf diese Weise entsteht ein durchgängiges Netz aus regulatorischen Vorgaben und entsprechenden internen Umsetzungsdokumenten. Dieses Mapping erhöht die Transparenz: Bei einer Änderung der Regulatorik zeigt das System sofort auf, welche internen Dokumente betroffen sind. Umgekehrt lässt sich gegenüber Prüfern belegen, dass für jede relevante Anforderung eine verankerte Regelung in der Organisation existiert.

Freigabe- und Governance-Integration

AutoCompliance geht über die reine Dokumentenverwaltung hinaus und integriert den gesamten Freigabe- und Governance-Prozess in die Plattform. Änderungen an Richtlinien oder Einzelanweisungen durchlaufen definierte Prüf- und Genehmigungsschritte, bei denen Zuständigkeiten, Verantwortlichkeiten und Eskalationspfade klar dokumentiert sind. So wird sichergestellt, dass neue oder geänderte Vorgaben nicht nur formal freigegeben, sondern auch fachlich und regulatorisch geprüft werden. Der Prozess schafft Transparenz über den Bearbeitungsstatus einzelner Regelwerke und erlaubt eine klare Nachverfolgung bis zur finalen Freigabe. Ergänzend können über Dashboards ein Freigabestatus und Kennzahlen zur Einhaltung interner Governance-Vorgaben überwacht werden. Dadurch wird der gesamte Lebenszyklus einer Richtlinie steuerbar und auditierbar – ein Aspekt, der insbesondere im Hinblick auf 44er-Prüfungen zunehmend an Bedeutung gewinnt.

In Summe fungiert AutoCompliance für die Compliance-Teams als digitales Rückgrat der sfO-Pflege. Routineaufgaben – vom Abgleich regulatorischer Updates bis zur Konsistenzkontrolle hunderter Seiten von Policies – werden erheblich erleichtert. Die Plattform schafft einen Rahmen, in dem formale Anforderungen nicht nur „auf dem Papier“ erfüllt werden, sondern tatsächlich greifbar sind.

b. AutoCompliance als Chatbot-Wissensschnittstelle für alle Fachbereiche

Neben der direkten Unterstützung der Compliance-Funktion öffnet AutoCompliance einen zweiten Zugangsweg: als KI-basierter Chatbot, der die sfO-Inhalte für alle Mitarbeitenden im Institut zugänglich und nutzbar macht. Fachabteilungen ohne tiefergehendes Compliance-Wissen profitieren davon, einfach und zuverlässig Antworten auf regulatorische Fragen zu erhalten, ohne aufwändig in Richtlinienhandbüchern recherchieren zu müssen.

Die Chatbot-Komponente greift auf den gesamten hinterlegten Wissensschatz der sfO und relevanter regulatorischer Quellen zurück. Mitarbeiter können in natürlicher Sprache Fragen stellen, wie etwa: „Welche interne Richtlinie gilt für den Umgang mit Outsourcing-Dienstleistern?“ oder „Welche Genehmigungsschritte sind bei uns für eine neue IT-Anwendung vorgesehen?“. Der KI-Assistent durchsucht in Sekundenbruchteilen alle einschlägigen internen Anweisungen und liefert eine präzise, kontextbezogene Antwort – inklusive Quellenangabe aus der sfO.